从事网络间谍活动的黑客利用以台积电为主题的诱饵,用Cobalt Strike信标感染中文半导体公司。

台积电(TSMC)是全球最大的半导体代工和设计公司,年收入达735亿美元,在全球拥有73,000多名员工。

elecectiq发现的活动主要针对台湾、香港和新加坡的公司,观察到的ttp(战术、技术和程序)与之前与中国政府支持的威胁组织有关的活动相似。

部署钴罢工

折衷的报告

没有具体说明最初的入侵渠道,但据推测是鱼叉式网络钓鱼电子邮件,这是网络间谍活动中常用的一种方法。

在此活动中,攻击者分发HyperBro装载器,在受感染设备上安装Cobalt Strike信标,为攻击者提供远程访问。

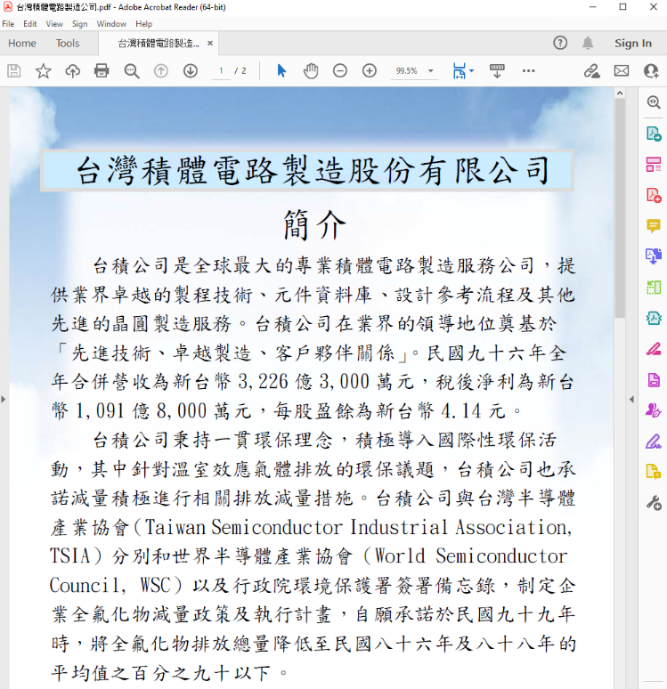

当HyperBro发布时,它还会显示一个假装来自台积电的PDF,以转移注意力,实现更隐蔽的妥协,并避免引起怀疑。

(EclecticIQ)

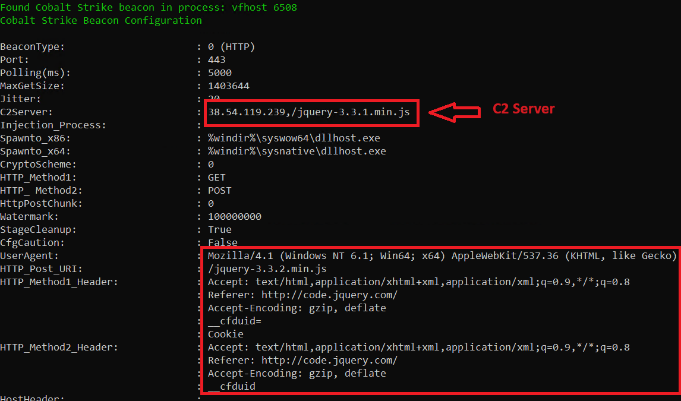

加载器使用DLL侧加载在内存中启动Cobalt Strike信标,利用来自CyberArk的vfhost.exe的数字签名二进制文件。

一个名为“bin”的文件。包含XOR加密的Cobalt Strike shellcode的config'被解密并加载到合法的'vfhost.exe'进程中,逃避反病毒检测。

命令和控制(C2)服务器地址被硬编码到Cobalt Strike植入程序中,并伪装成合法的jQuery CDN,从而绕过防火墙防御。

(EclecticIQ)

在攻击的第二种变体中,黑客使用受感染的Cobra DocGuard web服务器来删除额外的McAfee二进制文件('mcods.exe'),并通过'mcvsocfg.dll '再次使用DLL侧加载加载更多的Cobalt Strike shellcode。

(EclecticIQ)

在这种情况下,黑客部署了一个以前没有记录的基于go的后门程序,名为“ChargeWeapon”,旨在以base64编码的形式收集和传输主机数据到C2。

ChargeWeapon采用通过“乱码”开源工具提供的简单恶意软件规避方法,而其功能包括以下内容:

- 使用默认的Windows命令行界面与远程设备通信

- 通过Windows Management Instrumentation (WMI)执行命令

- 利用HTTP上的TCP进行C2通信

- 使用base64编码在C2连接期间混淆数据

- 读取和写入受感染主机上的文件

归于中国

Eclectic表示,观察到的ttp与中国威胁组织的操作有广泛的相似之处,如RedHotel和APT27(又名Budworm, LuckyMouse)。

“EclecticIQ分析师非常有信心地评估,所分析的Hyperbro Loader、恶意软件下载程序和GO后门很可能是由中国支持的民族国家威胁行为者操作和开发的,因为受害者、观察到的基础设施、恶意软件代码以及与先前报告的活动集群的相似性,”EclecticIQ解释说。

赛门铁克和ESET此前都曾报道过中国赞助的apt利用Cobra DocGuard服务器进行恶意软件传播,这进一步加强了对中国黑客的归因假设。

如若转载,请注明出处:https://www.ozabc.com/un/536915.html