关于GNU C Library动态加载器中的一个严重漏洞,已经有概念验证漏洞在网上出现,该漏洞允许本地攻击者获得主要Linux发行版的根权限。

称为“

鲁尼可调参数的

被追踪到

cve - 2023 - 4911

这个安全漏洞是由于缓冲区溢出的弱点,它会影响Debian 12和13、Ubuntu 22.04和23.04以及Fedora 37和38的默认安装。

攻击者可以使用ld.so动态加载器处理的恶意制作的GLIBC_TUNABLES环境变量来触发它,以便在启动具有SUID权限的二进制文件时以root权限执行任意代码。

自

Qualys的威胁研究部门

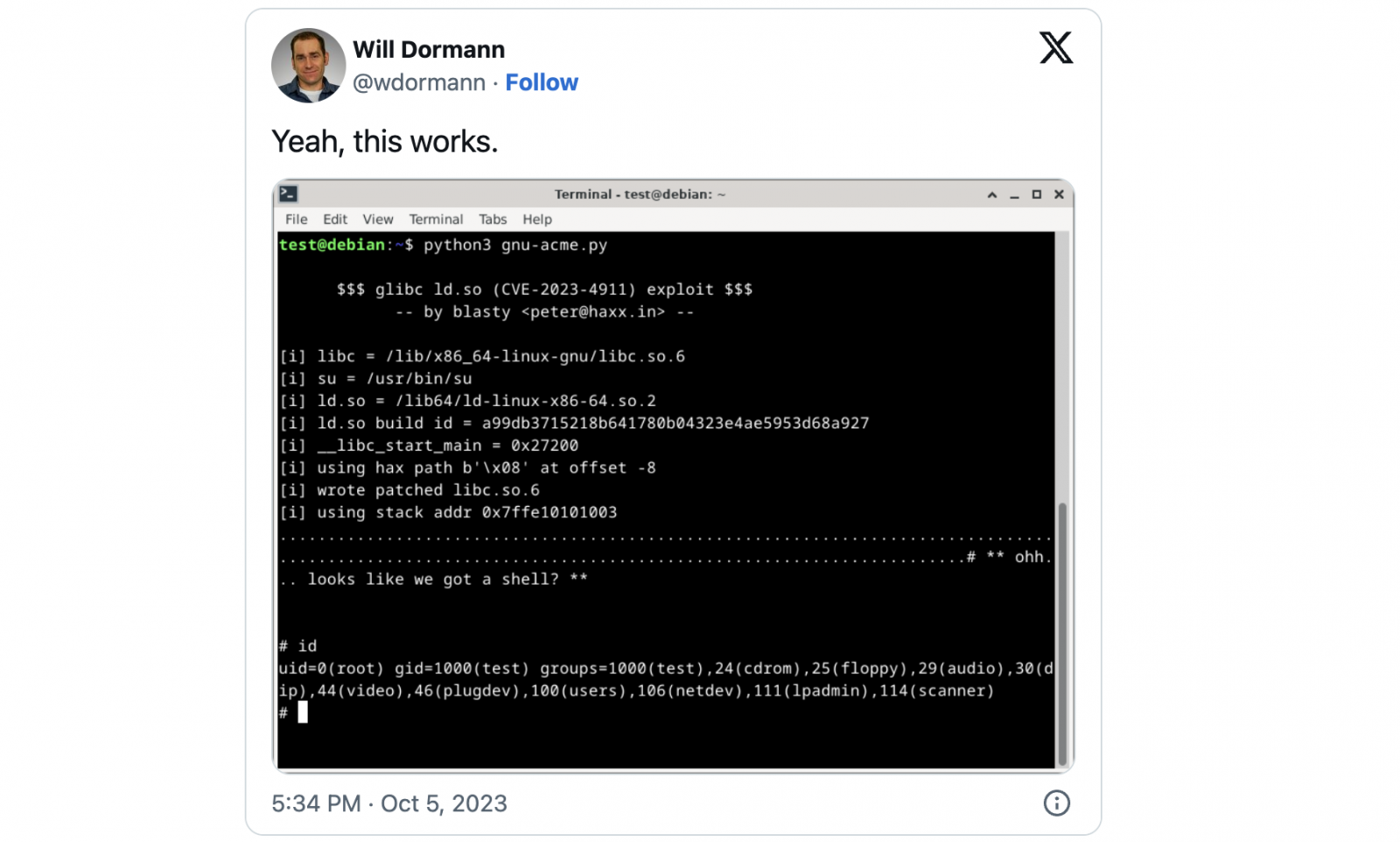

一些安全研究人员已经发布了适用于某些系统配置的概念验证(PoC)漏洞利用代码。

其中一个PoC漏洞被漏洞和漏洞专家Will Dormann证实是有效的

发布

由独立安全研究员Peter Geissler (

blasty

)。

虽然他的漏洞可以用来对付有限数量的目标,但PoC还包括通过识别每个系统的ld.so动态加载器的可行偏移量来添加额外目标的说明。

其他研究人员也在GitHub和其他地方开发并迅速发布了他们自己的CVE-2023-4911漏洞,尽管BleepingComputer尚未证实他们正在工作。

由于此安全漏洞造成的严重威胁,管理员必须迅速采取行动,该漏洞授予对运行最新版本的广泛使用的Linux平台(包括Fedora、Ubuntu和Debian)的系统的完全root访问权。

虽然Alpine Linux管理员(一个不受此漏洞影响的发行版)不必担心修补他们的系统,但其他受影响系统上的管理员必须优先修补以保护他们系统的完整性和安全性。

Qualys威胁研究部门的产品经理Saeed Abbasi周二表示:“我们成功利用了Fedora、Ubuntu和Debian等主要发行版的完全root权限,这凸显了该漏洞的严重性和广普性。”

“尽管我们目前没有公布漏洞利用代码,但缓冲区溢出可以轻松转化为仅限数据的攻击,这意味着其他研究团队可能很快就会开发并发布漏洞利用。这可能会使无数系统处于危险之中,特别是在Linux发行版中广泛使用glibc的情况下。”

近年来,Qualys的研究人员发现并披露了其他严重的Linux安全漏洞,包括Polkit的pkexec组件中的一个漏洞。

被称为PwnKit

),内核文件系统层中的一个(

被称为红杉

),另一个在Sudo Unix程序(又名

男爵Samedit

).

如若转载,请注明出处:https://www.ozabc.com/un/536914.html