据观察,黑客试图通过易受SQL注入攻击的Microsoft SQL Server破坏云环境。

微软的安全研究人员报告称,这种横向移动技术以前曾在对VM和Kubernetes集群等其他服务的攻击中出现过。

然而,这是他们第一次看到SQL Server被用于此目的。

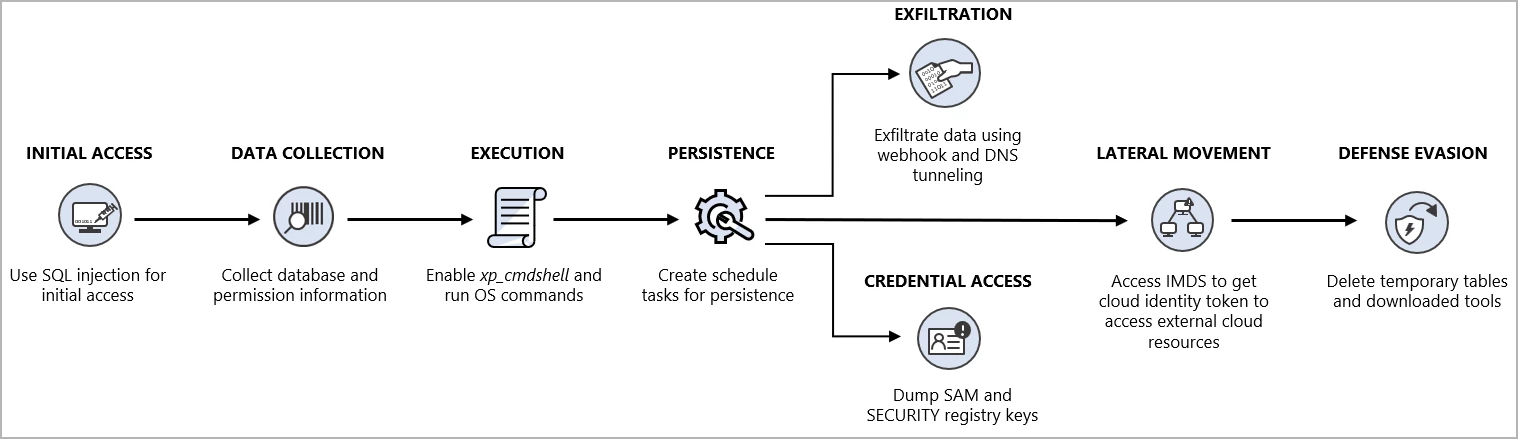

攻击链

微软观察到的攻击始于利用目标环境中应用程序中的SQL注入漏洞。

这使威胁参与者能够访问Azure虚拟机上托管的SQL Server实例,并具有执行SQL命令和提取有价值数据的提升权限。

这包括有关数据库、表名、模式、数据库版本、网络配置以及读/写/删除权限的数据。

如果受损的应用程序具有提升的权限,攻击者可能会激活“xp_cmdshell”命令,通过SQL运行操作系统(OS)命令,从而在主机中为其提供shell。

攻击者在此阶段执行的命令包括以下内容:

- 读取目录、列出进程并检查网络共享。

- 下载编码和压缩的可执行文件和PowerShell脚本。

- 设置计划任务以启动后门脚本。

- 通过转储SAM和SECURITY注册表项检索用户凭据。

- 使用一种独特的方法来过滤数据,该方法涉及“webhook.site”免费服务,这有助于HTTP请求和电子邮件检查和调试。

使用合法的数据泄露服务可以降低安全产品显示可疑或引发任何标志的可能性,从而使攻击者能够谨慎地从主机窃取数据。

接下来,攻击者试图利用SQL Server实例的云身份访问IMDS(即时元数据服务)并获取云身份访问密钥。

在Azure中,资源通常被分配托管身份,用于与其他云资源和服务进行身份验证。如果攻击者持有该令牌,他们可以使用该令牌访问该身份拥有权限的任何云资源。

微软表示,由于错误,攻击者未能成功利用这一技术,但这种方法仍然有效,对组织构成了可怕的威胁。

最后,威胁参与者删除了所有下载的脚本,并删除了临时数据库修改,以消除攻击的痕迹。

(Microsoft)

防御技巧

Microsoft建议使用Defender for Cloud和Defender for Endpoint来捕获SQL注入和可疑的SQLCMD活动,这两种方法都在观察到的攻击中使用。

为了减轻威胁,微软建议在授予用户权限时应用最小权限原则,这总是会增加横向移动尝试的摩擦。

365 Defender和Sentinel的狩猎查询见

Microsoft的报告

。

如若转载,请注明出处:https://www.ozabc.com/un/536906.html