威胁行为者正在使用 ProxyShell 漏洞积极利用 Microsoft Exchange 服务器安装后门以供以后访问。

ProxyShell 是一种攻击的名称,它使用三个连锁的 Microsoft Exchange 漏洞来执行未经身份验证的远程代码执行。

下面列出的三个漏洞是由 Devcore 首席安全研究员Orange Tsai发现的,他在 4 月的Pwn2Own 2021 黑客竞赛中将它们链接在一起以接管 Microsoft Exchange 服务器。

- CVE-2021-34473 - 预授权路径混淆导致 ACL 绕过(由KB5001779于 4 月修补)

- CVE-2021-34523 - Exchange PowerShell 后端特权提升(由KB5001779于 4 月修补)

- CVE-2021-31207 - 授权后任意文件写入导致 RCE (由KB5003435于 5 月修补)

上周,Orange Tsai 在黑帽大会上发表了一次关于他最近在针对 Microsoft Exchange 客户端访问服务 (CAS) 攻击面时发现的 Microsoft Exchange 漏洞的演讲。

Tsai 在演讲中透露,ProxyShell 利用 Microsoft Exchange 的自动发现功能来执行 SSRF 攻击。

观看演讲后,安全研究人员 PeterJson 和 Nguyen Jang发布了有关成功重现 ProxyShell 漏洞利用的更多详细技术信息。

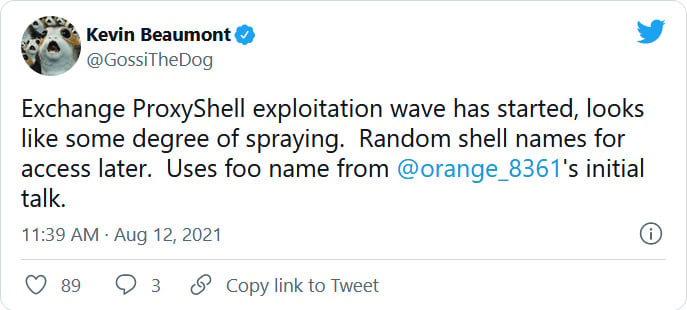

不久之后,安全研究员Kevin Beaumont开始看到威胁参与者扫描易受 ProxyShell 攻击的 Microsoft Exchange 服务器。

ProxyShell 被积极利用来释放 webshell

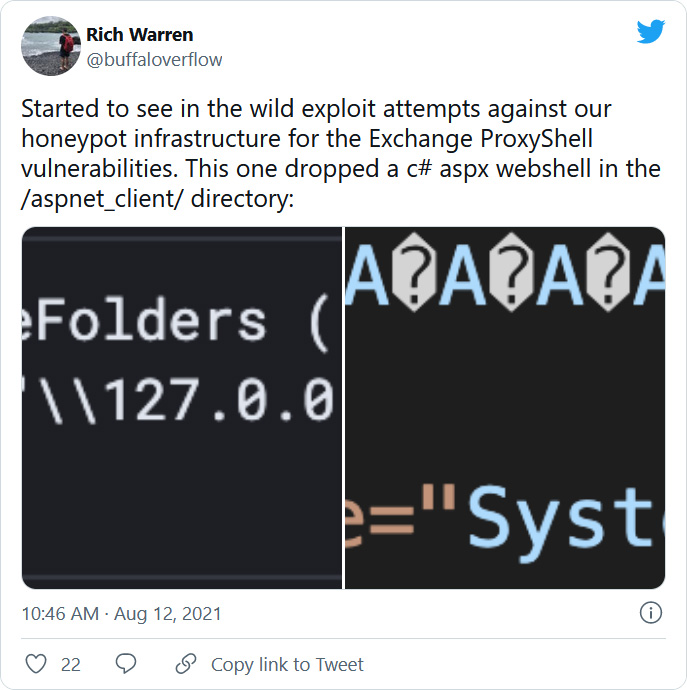

今天,Beaumont 和 NCC Group 的漏洞研究员Rich Warren透露,威胁行为者已经利用 ProxyShell 漏洞利用了他们的 Microsoft Exchange 蜜罐。

在利用 Microsoft Exchange 时,攻击者使用如下初始 URL:

https://Exchange-server/autodiscover/[email protected]/mapi/nspi/?&Email=autodiscover/autodiscover.json%[email protected]注意:URL 中列出的电子邮件地址不必在攻击者之间存在和更改。

该漏洞目前正在将一个大小为 265KB 的 Webshell 投放到“c:\inetpub\wwwroot\aspnet_client\”文件夹中。

上周,Jang 向 BleepingComputer 解释说,由于 ProxyShell 滥用Exchange Powershell的邮箱导出功能来创建 PST 文件,因此 265KB 是可以使用 ProxyShell 漏洞创建的最小文件大小。

从 Warren 与 BleepingComputer 共享的样本中,webshell 包含一个简单的受身份验证保护的脚本,威胁参与者可以使用该脚本将文件上传到受感染的 Microsoft Exchange 服务器。

Warren 说,威胁行为者使用第一个 webshell 将另一个 webshell 上传到一个远程可访问的文件夹,并将两个可执行文件上传到 C:\Windows\System32 文件夹,如下所列:

C:\Windows\System32\createhidetask.exe

C:\Windows\System32\ApplicationUpdate.exe如果找不到这两个可执行文件,则会在以下文件夹中创建另一个 webshell 作为随机命名的 ASPX 文件。

C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\攻击者使用第二个 webshell 启动“createhidetask.exe”,它创建一个名为“PowerManager”的计划任务,每天凌晨 1 点启动“ApplicationUpdate.exe”可执行文件。

Warren 告诉 BleepingComputer,ApplicationUpdate.exe 可执行文件是一个用作后门的自定义 .NET 加载程序。

“ApplicationUpdate.exe 是 .NET 加载器,它从远程服务器(目前正在提供良性负载)获取另一个 .NET 二进制文件,”Warren 解释道。

虽然当前的有效载荷是良性的,但一旦足够多的服务器受到威胁,预计它将被恶意有效载荷换掉。

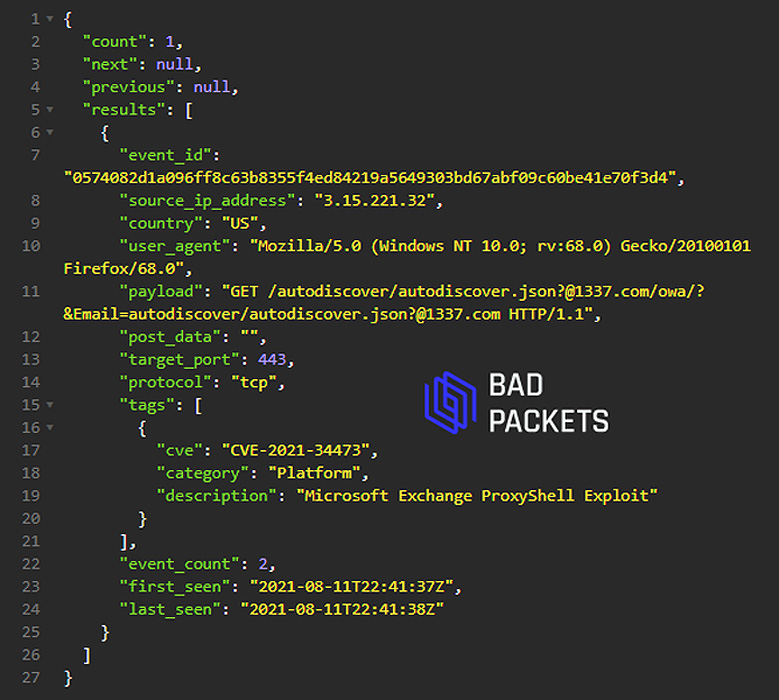

网络安全情报公司Bad Packets告诉 我们,他们目前看到威胁行为者从美国、伊朗和荷兰的 IP 地址扫描易受攻击的 ProxyShell 设备。

已知的地址是:

- 3.15.221.32

- 194.147.142.0/24

BadPackets 还表示,扫描中使用的电子邮件域来自@abc.com 和@1337.com,如下所示。

现在威胁参与者正在积极利用易受攻击的 Microsoft Exchange 服务器,Beaumont 建议管理员执行 Azure Sentinel 查询以检查他们的设备是否已被扫描。

W3CIISLog

| where csUriStem == "/autodiscover/autodiscover.json"

| where csUriQuery has "PowerShell" | where csMethod == "POST"对于最近没有更新 Microsoft Exchange 服务器的用户,强烈建议立即更新。

由于之前的ProxyLogon 攻击导致勒索软件、恶意软件和暴露服务器上的数据被盗,我们很可能会看到使用 ProxyShell 的类似攻击。

如若转载,请注明出处:https://www.ozabc.com/un/534917.html