某些形式的多因素身份验证只能在防止帐户接管方面发挥作用。

微软周二在在线论坛上介绍了待售软件,这些软件使犯罪分子可以轻松部署成功破坏帐户的网络钓鱼活动,即使这些帐户受到最常见形式的多因素身份验证的保护。

微软威胁情报团队的研究人员表示,网络钓鱼工具包是每天为超过 100 万封恶意电子邮件提供支持的引擎。该软件的标准版售价为 300 美元,VIP 用户售价为 1,000 美元,它提供了多种高级功能,可简化网络钓鱼活动的部署并增加绕过反网络钓鱼防御的机会。

最显着的功能之一是内置绕过某些形式的多因素身份验证的能力。也称为 MFA、双因素身份验证或 2FA,这种保护要求帐户持有人不仅使用密码而且还使用他们拥有的东西(例如安全密钥或身份验证器应用程序)或只有他们拥有的东西来证明他们的身份(例如指纹或面部扫描)。MFA 已成为防止帐户接管的主要防御措施,因为仅窃取密码不足以让攻击者获得控制权。

MFA 的致命弱点:TOTP

MFA 的有效性并没有被网络钓鱼者忽视。最近几个月曝光的几项活动凸显了使用 TOTP 的 MFA 系统的脆弱性,TOTP 是基于时间的一次性密码的缩写,由身份验证器应用程序生成。微软发现的一项活动在 10 个月的时间跨度内针对 10,000 多个组织。另一个成功地破坏了安全公司 Twilio 的网络。

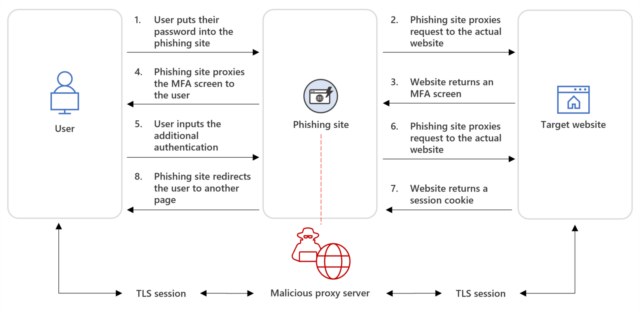

就像微软周二详述的网络钓鱼工具包一样,上述两个活动使用了一种称为 AitM 的技术,是中间对手的缩写。它的工作原理是在目标用户和用户尝试登录的站点之间放置一个钓鱼站点。当用户在假冒网站输入密码时,假冒网站会将密码实时转发给真实网站。如果真实站点响应 TOTP 提示,则假站点会收到提示并将其传回目标,也是实时的。当目标将 TOTP 输入假站点时,假站点将其发送到真实站点。

为确保在时限(通常约为 30 秒)内输入 TOTP,网络钓鱼者使用基于 Telegram 或其他实时信使的机器人,这些机器人可以自动快速输入凭据。该过程完成后,真实站点会向虚假站点发送一个身份验证 cookie。这样,网络钓鱼者就拥有了接管帐户所需的一切。

去年 5 月,Microsoft 追踪为 DEV-1101 的一个犯罪集团开始宣传一种网络钓鱼工具包,该工具包不仅可以击败基于一次性密码的 MFA,还可以击败其他广泛使用的自动防御。一项功能是在流程中插入验证码,以确保人工操作的浏览器可以访问最终的网络钓鱼页面,而自动防御则不能。另一个功能是在到达网络钓鱼站点之前,将目标浏览器从网络钓鱼电子邮件中包含的初始链接短暂重定向到一个良性站点。重定向有助于击败已知恶意 URL 的黑名单。

去年 5 月开始出现的广告将该工具包描述为用 NodeJS 编写的网络钓鱼应用程序,它提供 PHP 反向代理功能以绕过 MFA 和 CAPTCHA,并提供重定向以绕过其他防御措施。这些广告宣传其他功能,例如自动设置和用于模仿 Microsoft Office 或 Outlook 等服务的各种预装模板。

微软研究人员写道:“这些属性使该工具包对许多不同的参与者具有吸引力,他们自 2022 年 5 月上市以来一直在不断使用它。” “使用该工具包的攻击者有不同的动机和目标,可能针对任何行业或部门。”

该帖子接着列出了客户可以用来对抗该工具包的规避功能的几种措施,包括 Windows Defender 和反网络钓鱼解决方案。不幸的是,该帖子掩盖了最有效的措施,即基于称为 FIDO2 的行业标准的 MFA。到目前为止,还没有已知的凭据网络钓鱼攻击可以击败 FIDO2,使其成为阻止帐户接管的最有效障碍之一。

破坏 Twilio 网络的网络钓鱼攻击之所以奏效,是因为其中一名目标员工将验证器生成的 TOTP 输入了攻击者的虚假登录站点。由于该公司使用基于 FIDO2 的 MFA,针对内容交付网络 Cloudflare 的同一活动失败了。

如若转载,请注明出处:https://www.ozabc.com/ruanjian/535437.html