上周发现了一种名为“Beep”的新型隐蔽恶意软件,它具有许多可以逃避安全软件分析和检测的功能。

Minerva 的分析师在将大量样本上传到 VirusTotal(一个用于文件扫描和恶意内容检测的在线平台)后发现了该恶意软件。

虽然 Beep 仍在开发中并且缺少几个关键功能,但它目前允许威胁行为者远程下载并在受感染的设备上执行更多有效负载。

正在制作的新信息窃取器

Beep 是一种信息窃取器恶意软件,它使用三个独立的组件:植入器、注入器和有效负载。

植入程序(“big.dll”)创建一个新的注册表项,其值包含 base64 编码的 PowerShell 脚本的“AphroniaHaimavati”值。 此 PowerShell 脚本使用 Windows 计划任务每 13 分钟启动一次。

当脚本执行时,它会下载数据并将其保存到名为 AphroniaHaimavati.dll 的注入器中,然后启动该注入器。

注入器是使用一系列反调试和反虚拟机技术的组件,通过进程挖空将有效负载注入合法的系统进程(“WWAHost.exe”),以逃避运行在其上的反病毒工具的检测 主持人。

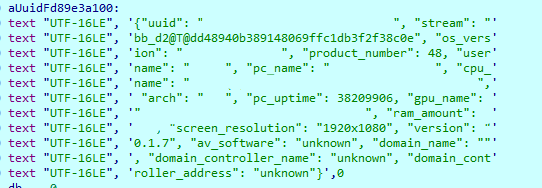

最后,主要有效负载尝试从受感染的机器收集数据,对其进行加密,并将其发送到 C2。 在 Minerva 的分析过程中,硬编码的 C2 地址处于离线状态,但恶意软件在 120 次尝试失败后仍尝试连接。

尽管对恶意软件的分析存在局限性,但 Minerva 仍然能够在样本中识别出以下由 C2 命令触发的函数:

- 平衡器 – 尚未实现

- init ——尚未实施

- screenshot– 似乎收集进程列表

- 任务– 尚未实施

- 销毁——尚未实施

- shellcode ——执行额外的 shellcode

- dll ——执行一个dll文件

- exe – 执行 .exe 文件

- 附加——收集附加信息

- knock_timeout– 更改 C&C“保持活动”间隔

规避检测

Beep 恶意软件之所以脱颖而出,是因为它在整个执行流程中使用了多种技术来逃避安全软件和研究人员的检测和分析。

这些规避技术总结如下:

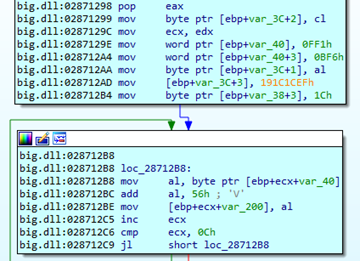

- 动态字符串反混淆 – 隐藏重要字符串并将十六进制字节复制到内存中。 Beep 在需要时使用 xor/sub/add/not 汇编指令对它们进行反混淆处理。

- 系统语言检查 – Beep 将检查默认系统语言并在检测到俄语、乌克兰语、白俄罗斯语、塔吉克语、斯洛文尼亚语、格鲁吉亚语、哈萨克语和乌兹别克语(西里尔文)时退出。

- IsDebuggerPresent API 函数的程序集实现 – 检查用户模式调试器是否正在调试当前进程。

- NtGlobalFlag 字段反调试 – 确定调试器是否创建了进程。

- RDTSC 指令 – 确定自重置后的 CPU 滴答声以确定它是否在 VM 中运行。

- 堆栈段寄存器——检测程序是否被跟踪。

- CPUID anti-vm – 获取 Hypervisor Brand 字符串并检查它是否包含单词“VMware”的一部分。

- VBOX registry key anti-vm – 检查是否存在与 VM 相关的注册表项。

- Beep API 功能反沙盒 – 作为“睡眠 API 功能”的替代方法,它会在扬声器上发出哔声,同时延迟恶意软件执行(可提醒等待)以逃避沙盒检测。

除上述之外,注入器组件还实现了以下规避技术:

- INT 3 反调试 – 生成将强制调试器停止工作的异常。

- INT 2D 反调试 – 生成将强制调试器停止工作的异常。

- CheckRemoteDebuggerPresent() API 反调试 – 确定调试器是否附加到当前进程。

- IsDebuggerPresent() API 反调试 – 确定用户模式调试器是否正在调试当前进程。

- ProcessDebugPort anti-debugging – 确定进程调试器的端口号。

- VirtualAlloc() / GetWriteWatch() 反调试– 跟踪写入内存的页面以检测调试器和挂钩。

- OutputDebugString() 反调试 – 依赖调用返回结果的调试器检测技术。

- QueryPerformanceCounter() 和 GetTickCount64() 反调试– 测量指令和执行之间的延迟以确定调试器是否在系统上运行。

Beep 是一个非常注重规避的恶意软件示例,在完成数据窃取和命令执行的完整功能集之前实施了多种反分析机制。

尽管 Beep 目前在野外的行动仍然有限,但 Beep 可能是即将到来的威胁,需要提防。

如若转载,请注明出处:https://www.ozabc.com/it/534752.html