Clop 勒索软件团伙现在也在使用一种明确针对 Linux 服务器的恶意软件变体,但加密方案中的一个缺陷使受害者能够在几个月内悄悄地免费恢复他们的文件。

这个新的 Linux 版本的 Clop 于 2022 年 12 月被 SentinelLabs 的研究员 Antonis Terefos 发现,此前威胁组织将它与 Windows 变体一起用于攻击哥伦比亚的一所大学。

虽然与 Windows 版本非常相似,因为它们都使用相同的加密方法和几乎相同的处理逻辑,但仍存在一些差异,主要限于 OS API 调用和仍在等待在 Linux 变体中实现的功能。

Clop 的 Linux 恶意软件也处于早期开发阶段,因为它仍然缺少适当的混淆和规避机制,而且它受到缺陷的困扰,这些缺陷使受害者无需向骗子支付任何费用就可以检索他们的文件。

针对 Oracle 数据库服务器

Clop 勒索软件的 Linux 可执行文件 (ELF) 在启动时创建一个新进程,试图将权限提升到允许数据加密的级别。

它针对的文件和文件夹包括用户的“/home”目录(其中包含所有个人文件)、“/root”目录、“/opt”和 Oracle 目录(“/u01”-“/u04”) 用于存储数据库文件或作为 Oracle 软件的挂载点。

Oracle 数据库文件夹的特定目标在 Linux 勒索软件加密器中并不常见,它们通常专注于加密 ESXi 虚拟机。

Linux 变体也不支持 Windows 版本用于从加密中排除某些文件类型和文件夹的散列算法。 此外,在 Linux 上没有区别对待各种大小文件的机制。

Linux 版本的 Clop 中不存在的其他功能包括缺少驱动器枚举,这将有助于找到递归加密文件夹的起点,以及命令行参数以提供对加密过程的额外控制。

加密漏洞

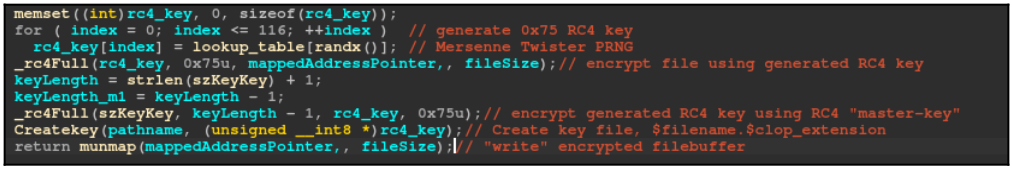

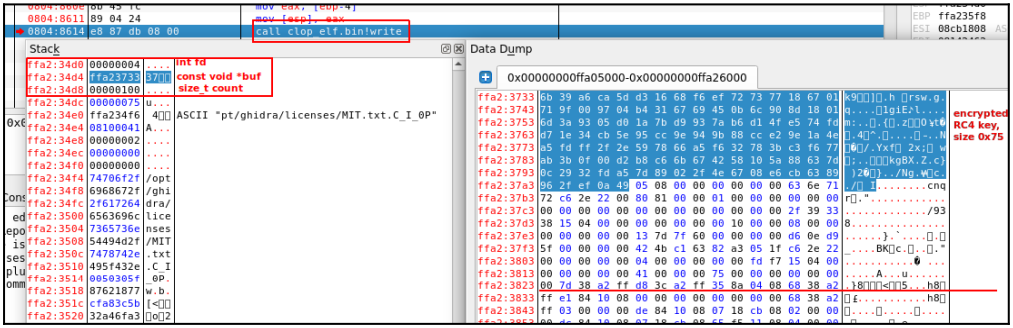

当前的 Linux 版本也不会使用 Windows 变体中使用的基于 RSA 的非对称算法来加密用于文件加密的 RC4 密钥。

相反,在 Linux 版本中,Clop 使用硬编码的 RC4“主密钥”来生成加密密钥,然后使用相同的密钥对其进行加密并将其存储在本地文件中。 此外,RC4 密钥从未经过验证,而在 Windows 中,它会在启动加密之前进行验证。

这种薄弱的方案不能保护密钥不被随意检索和加密不被逆转,SentinelLabs 已经做到了这一点(GitHub 上现在提供了一个 Python 脚本,可以做到这一点)。

除了缺乏密钥安全性外,SentinelLabs 还发现,当将加密密钥写入文件时,恶意软件还会写入一些额外的数据,例如有关文件的详细信息,例如文件的大小和加密时间。

这些数据应该被隐藏起来,因为它可以帮助取证专家对特定的、有价值的文件进行有针对性的解密。

Linux 的 Clop 勒索软件不太可能成为目前形式的广泛威胁。 解密器的发布可能会促使其作者发布具有适当加密方案的安全和改进版本。

SentinelLabs 告诉 OZABC,他们已经与执法部门分享了他们的解密器,因此他们可以帮助受害者恢复他们的文件。

“我们很早就与相关执法和情报合作伙伴分享了我们的发现,并将继续与相关组织合作,以影响勒索软件领域的经济效益,有利于防御者,”SentinelLabs 告诉 OZABC。

尽管存在弱点,但在实际的 Clop 攻击中使用 Linux 变体表明,对于威胁行为者而言,拥有 Linux 版本,即使是一个容易妥协的版本,仍然比无法攻击 Linux 系统更可取 目标组织。

如若转载,请注明出处:https://www.ozabc.com/it/534702.html