疑似中國黑客利用最近披露的 FortiOS SSL-VPN 漏洞作為 12 月的零日漏洞,使用新的自定義“BOLDMOVE”Linux 和 Windows 惡意軟件針對歐洲政府和非洲 MSP。

該漏洞被跟踪為 CVE-2022-42475,並於 11 月由 Fortinet 悄悄修復。 Fortinet 在 12 月公開披露了該漏洞,敦促客戶修補他們的設備,因為威脅參與者正在積極利用該漏洞。

該漏洞允許未經身份驗證的遠程攻擊者遠程破壞目標設備或獲得遠程代碼執行。

但是,直到本月 Fortinet 才分享了有關黑客如何利用它的更多詳細信息,並解釋說威脅行為者使用專門設計用於在 FortiOS 設備上運行的自定義惡意軟件來攻擊政府實體。

攻擊者專注於通過使用自定義惡意軟件修補 FortiOS 日誌記錄過程來維持被利用設備的持久性,以便可以刪除特定的日誌條目或完全禁用日誌記錄過程。

昨天,Mandiant 發布了一份報告,稱自 2022 年 10 月以來,中國涉嫌利用 FortiOS 漏洞進行間諜活動,使用專門為攻擊 FortiOS 設備而設計的新型“BOLDMOVE”惡意軟件。

新的 BOLDMOVE 惡意軟件

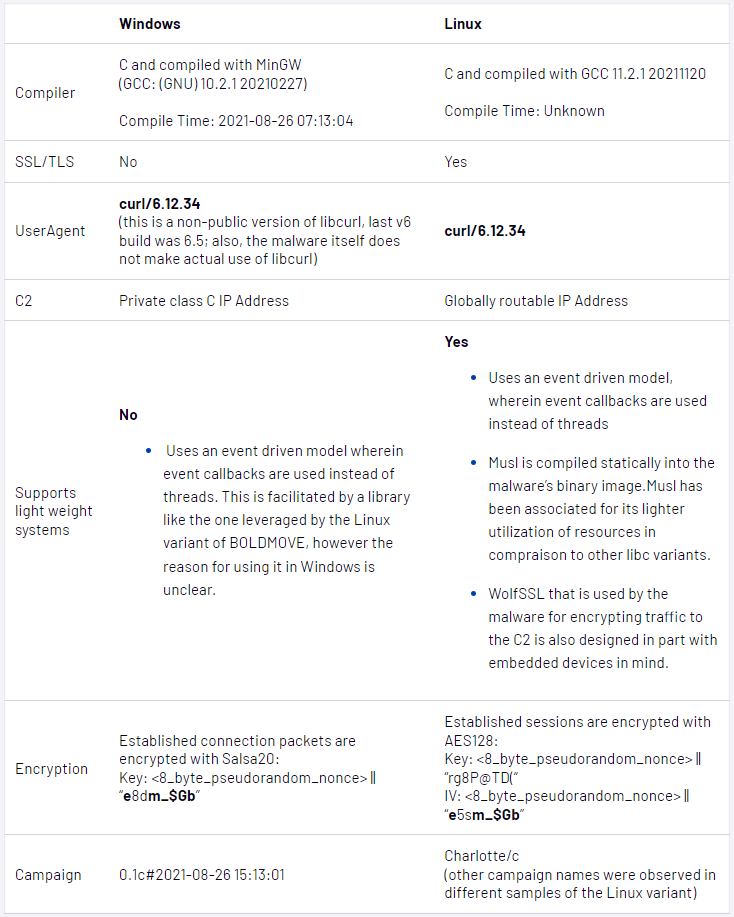

BOLDMOVE 是一個用 C 語言編寫的全功能後門,它使中國黑客能夠對設備進行更高級別的控制,其 Linux 版本專為在 FortiOS 設備上運行而創建。

Mandiant 確定了幾個具有不同功能的 BOLDMOVE 版本,但在所有樣本中觀察到的核心特徵集包括:

- 執行系統調查。

- 從 C2(命令和控制)服務器接收命令。

- 在主機上生成遠程 shell。

- 通過被破壞的設備中繼流量。

BOLDMOVE 支持的命令允許威脅參與者遠程管理文件、執行命令、交互式 shell 創建和後門控制。

Windows 和 Linux 變體在很大程度上是相同的,但使用不同的庫,Mandiant 認為 Windows 版本是在 2021 年編譯的,比 Linux 變體早了將近一年。

但是,Linux 和 Windows 版本之間最顯著的區別是其中一個 Linux 變體包含專門針對 FortiOS 設備的功能。

例如,Linux BOLDMOVE 版本允許攻擊者修改受感染系統上的 Fortinet 日誌或完全禁用日誌守護進程(miglogd 和 syslogd),從而使防御者更難跟踪入侵。

此外,此版本的 BOLDMOVE 可以向內部 Fortinet 服務發送請求,允許攻擊者向整個內部網絡發送網絡請求,並橫向傳播到其他設備。

中國網絡間諜組織將繼續瞄準未打補丁的面向互聯網的設備,例如防火牆和 IPS/ISD 設備,因為它們無需交互即可輕鬆訪問網絡。

不幸的是,防御者要仔細檢查這些設備中運行的進程並不容易,Mandiant 說本地安全機制不能很好地保護它們。

“沒有任何機制可以檢測在此類設備上運行的惡意進程,也沒有遙測技術可以在利用漏洞後主動尋找部署在這些設備上的惡意圖像,”Mandiant 在報告中解釋說。

“這使得網絡設備成為安全從業者的盲點,並允許攻擊者隱藏在其中並長期保持隱身狀態,同時還利用它們在目標網絡中立足。”

其中一個設備的定制後門的出現證明了威脅行為者對外圍網絡設備的運行方式及其代表的初始訪問機會的深刻理解。

如若转载,请注明出处:https://www.ozabc.com/it/534507.html