WordPress 在線課程插件“LearnPress”存在多個嚴重缺陷,包括預授權 SQL 注入和本地文件包含。

LearnPress 是一個學習管理系統 (LMS) 插件,允許 WordPress 網站輕鬆創建和銷售在線課程、課程和測驗,為訪問者提供友好的界面,同時不需要網站開發人員具備編碼知識。

PatchStack 在 2022 年 11 月 30 日至 12 月 2 日期間發現了用於 100,000 多個活動站點的插件中的漏洞,並報告給了軟件供應商。

隨著 LearnPress 4.2.0 版的發布,這些問題已於 2022 年 12 月 20 日得到修復。 但是,根據 WordPress.org 的統計數據,只有大約 25% 的人應用了更新。

這意味著大約 75,000 個網站可能正在使用易受攻擊的 LearnPress 版本,使自己面臨嚴重的安全漏洞,利用這些漏洞可能會產生嚴重的後果。

漏洞詳情

PatchStack 發現的第一個漏洞是 CVE-2022-47615,這是一個未經身份驗證的本地文件包含 (LFI) 漏洞,允許攻擊者顯示存儲在 Web 服務器上的本地文件的內容。

這可能會暴露憑據、授權令牌和 API 密鑰,從而導致進一步的危害。

該漏洞存在於處理網站 API 請求的一段代碼中,該代碼位於“list_courses”函數中,該函數未正確驗證某些變量($template_pagination_path、$template_path 和 $template_path_item)。

攻擊者可能通過發送特製的 API 請求並對三個變量使用惡意值來利用 CVE-2022-47615。

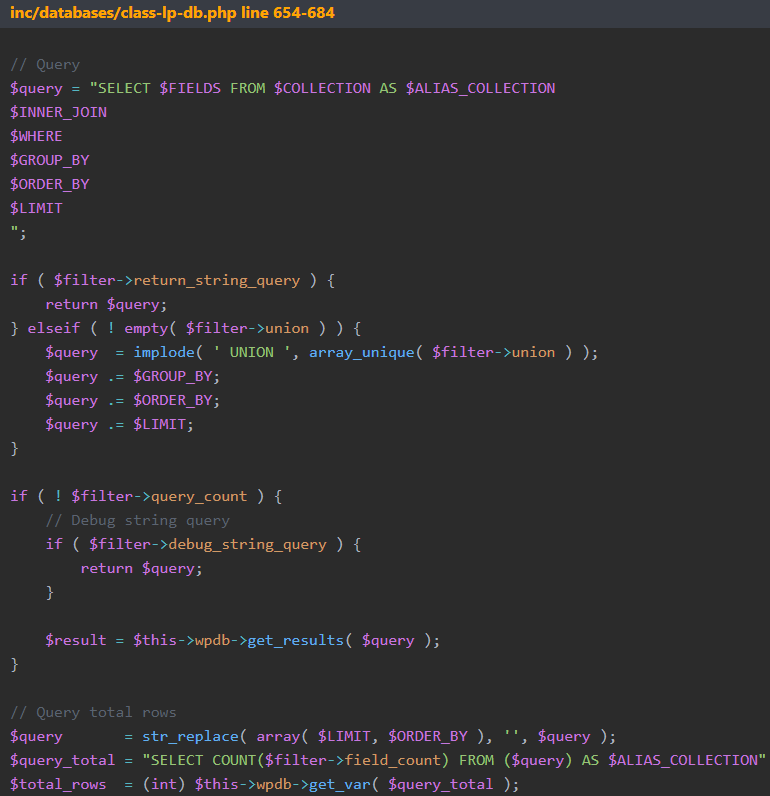

第二個嚴重缺陷是 CVE-2022-45808,這是一種未經身份驗證的 SQL 注入,可能導致敏感信息洩露、數據修改和任意代碼執行。

此漏洞存在於處理網站 SQL 查詢的函數中,該函數未正確清理和驗證查詢參數中的“$filter”變量,從而允許攻擊者在其中插入惡意代碼。

影響舊 LearnPress 版本的第三個缺陷是 CVE-2022-45820,這是插件的兩個短代碼(“learn_press_recent_courses”和“learn_press_featured_courses”)中的一個經過身份驗證的 SQL 注入缺陷,無法正確驗證和清理“$args”的輸入 " 變量。

PatchStack 提供了一個概念驗證漏洞,展示了“貢獻者”用戶如何在起草的帖子上使用特製的簡碼觸發 SQL 注入。

此漏洞需要由能夠編輯或創建新博客文章的用戶執行,以限制漏洞的風險。

供應商通過引入白名單和清理易受攻擊的變量或刪除在用戶輸入中包含模板的功能來解決上述問題。

建議依賴 LearnPress 的網站所有者升級到 4.2.0 版或禁用該插件,直到他們可以應用可用的安全更新。

如若转载,请注明出处:https://www.ozabc.com/it/534487.html