Roaming Mantis 惡意軟件分發活動已更新其 Android 惡意軟件,以包含一個 DNS 更改器,該更改器可以修改易受攻擊的 WiFi 路由器上的 DNS 設置,以將感染傳播到其他設備。

從 2022 年 9 月開始,研究人員使用新版本的 Wroba.o/XLoader Android 惡意軟件觀察了“Roaming Mantis”憑據盜竊和惡意軟件分發活動,該惡意軟件根據模型檢測易受攻擊的 WiFi 路由器並更改其 DNS。

p>

惡意軟件然後創建一個 HTTP 請求來劫持易受攻擊的 WiFi 路由器的 DNS 設置,導致連接的設備被重新路由到惡意網頁主機攻擊網絡釣魚表單或投放 Android 惡意軟件。

卡巴斯基研究人員,他們多年來一直在跟踪 Roaming Mantis 活動。卡巴斯基解釋說,Roaming Mantis 一直在使用 DNS 劫持 至少從 2018 年開始,但最新活動的新元素是惡意軟件針對特定路由器。

使用此更新的惡意軟件的最新活動針對主要在韓國使用的特定 WiFi 路由器型號。不過,黑客可以隨時更改它以包括在其他國家/地區常用的路由器。

這種方法允許威脅行為者執行更有針對性的攻擊並僅危害特定的你sers 和區域,同時在所有其他情況下逃避檢測。

以前的 Roaming Mantis 活動針對日本、奧地利、法國、德國、土耳其、馬來西亞和印度的用戶。

新的路由器 DNS 轉換器

最新的 Roaming Mantis 活動使用 SMS 網絡釣魚文本(smishing)將目標定向到惡意網站。

如果用戶的移動設備是Android,它會提示用戶安裝惡意Android APK,即Wroba.o/XLoader惡意軟件。著陸頁會將 iOS 用戶重定向到試圖竊取憑據的網絡釣魚頁面。

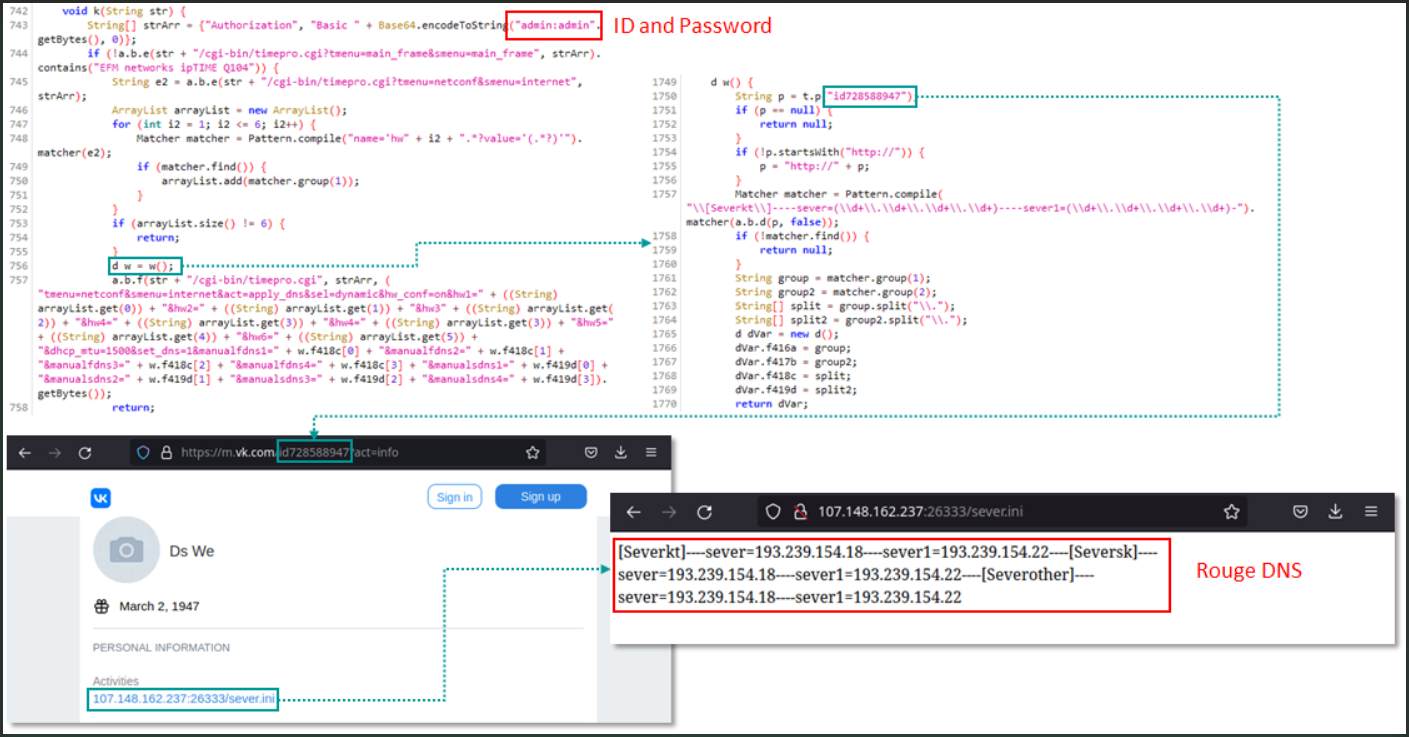

一旦 XLoader 惡意軟件安裝在受害者的 Android 設備,它從連接的 WiFi 路由器獲取默認網關 IP 地址。然後它會嘗試使用默認密碼訪問管理員 Web 界面以發現設備型號。

XLoader 現在具有 113 個硬編碼字符串,用於檢測特定 WiFi 路由器型號,如果匹配,惡意軟件會通過更改路由器設置執行 DNS 劫持步驟。

卡巴斯基表示 DNS 更改器使用默認憑據 (admin/admin) 訪問路由器,然後根據檢測到的型號使用不同的方法在 DNS 設置中執行更改。

分析師還解釋說,Roaming Mantis 使用的 DNS 服務器僅在從移動設備訪問時將某些域名解析為特定的登錄頁面,這可能是一種向安全研究人員隱藏的策略。

傳播感染

現在更改路由器的 DNS 設置後,當其他 Android 設備連接到 WiFi 網絡時,它們將被重定向到惡意登錄頁面並提示安裝惡意軟件。

這會產生連續的受感染設備流,進一步破壞 clean W公共網絡中的 iFi 路由器,為該國大量人口提供服務。

卡巴斯基警告說,這種可能性為 Roaming Mantis 活動提供了“有目的的解鏈”特徵,讓惡意軟件在不受嚴格控制的情況下傳播。

雖然沒有針對美國目標的登陸頁面,而且 Roaming Mantis 似乎也沒有積極針對該國使用的路由器型號,但卡巴斯基的遙測顯示所有 XLoader 受害者中有 10% 在美國。

用戶可以通過避免點擊通過短信收到的鏈接來保護自己免受漫遊螳螂活動的侵害。然而,更重要的是,避免在 Google Play 之外安裝 APK。

如若转载,请注明出处:https://www.ozabc.com/it/534010.html