安全研究人员观察到一个黑客组织以材料研究领域的公司为目标,使用一个独特的工具集,其中包括一个名为 Atharvan 的自定义远程访问木马 (RAT)。

Broadcom 旗下公司赛门铁克将这名威胁演员追踪为 Clasiopa,赛门铁克的分析师发现了一条指向印度威胁演员的线索。然而,归因仍不清楚,因为几乎没有证据支持任何理论。

Clasiopa 攻击细节

尽管没有强有力的数据表明特定的初始感染媒介,但赛门铁克研究人员发现了暗示 Clasiopa 使用蛮力获取对面向公众的服务器的访问权限的线索。

赛门铁克报告说,攻击者在妥协后执行了各种操作,包括:

- 检查被破坏系统的 IP 地址

- 通过停止服务来禁用端点保护产品

- 部署可以扫描特定文件并将其作为 ZIP 存档泄露的恶意软件

- 清除 Sysmon 日志和事件日志以清除恶意活动的痕迹

- 创建计划任务(“网络服务”)以列出文件名

赛门铁克的调查显示,除了其后门程序外,Clasiopa 还使用了合法软件,如 Agile DGS 和 Agile FD,并使用旧证书进行了签名。

黑客依靠两个后门进行攻击:定制的 Atharvan 和开源的 Lilith RAT。后者可用于执行命令、运行 PowerShell 脚本以及操纵被破坏系统上的进程。

Clasiopa 还使用了自定义代理工具和“Thumbsender”,这是一种实用程序,可以列出主机上的文件并将它们本地保存在数据库中,以后可以将其泄露到指定的 IP 地址。

Atharvan能力

Atharvan 是 Clasiopa 使用的最有趣的工具,因为它是一个自定义后门,在任何其他野外攻击中都看不到。

在执行时,它会创建一个互斥锁以防止自身运行多个进程,然后联系一个位于韩国首尔亚马逊网络服务基础设施的不寻常位置的硬编码命令和控制 (C2) 地址。

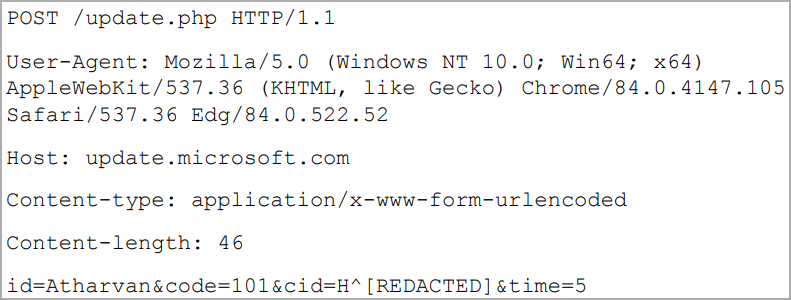

下面是后门与 C2 服务器通信的示例,格式为向据称合法的主机(Microsoft 的更新服务器)发送 HTTP POST 请求。

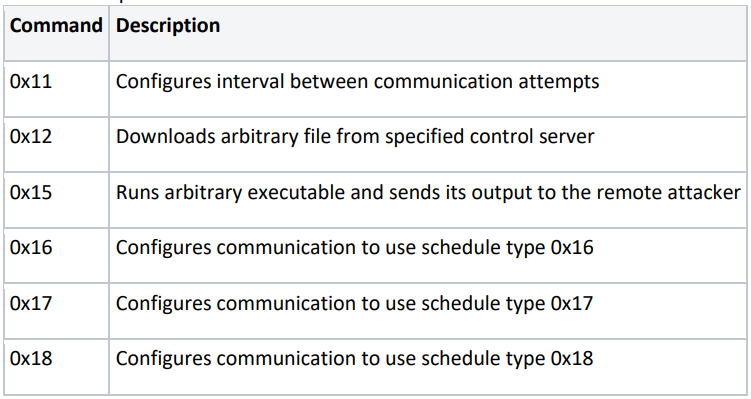

另一个不寻常的功能是它可以配置为与 C2 进行预定的通信,甚至可以设置为在一周或一个月的特定日期尝试连接。

就其功能而言,Atharvan 在受感染的计算机上下载文件、运行可执行文件、执行命令并发回其输出。

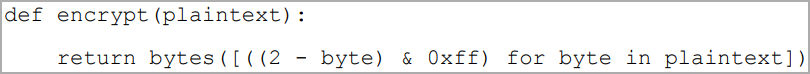

研究人员指出,Atharvan 与 C2 的通信受到保护,使用一种简单的算法将明文的每个字节与值“2”进行异或以生成密文。这并没有达到很强的加密效果,但仍然可以帮助恶意软件逃避一些网络流量监控工具。

指向印度威胁行为者的线索是研究人员在自定义后门中发现的印地语互斥量:“SAPTARISHI-ATHARVAN-101”,Atharvan 指的是吠陀神话中的一位传奇牧师,是造物主梵天的儿子。另一个提示是攻击者用于 ZIP 存档的密码,即“iloveindea1998^_^”。

然而,这两条线索很可能是为错误归因而设置的虚假标记。

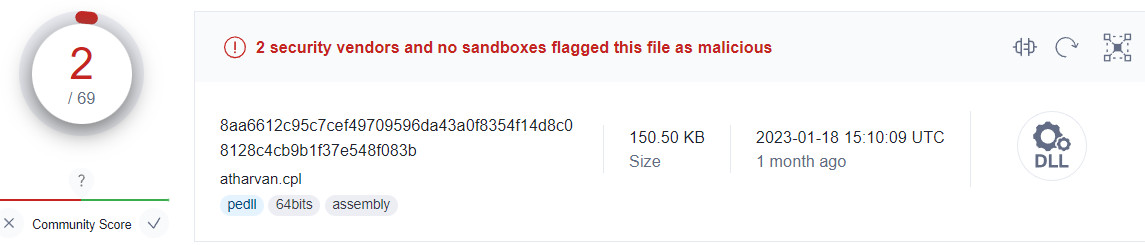

Atharvan 后门目前基本上未被发现。VirusTotal 扫描平台上只有一个样本可用,并且仅被两个防病毒引擎标记为威胁。

Clasiopa 的目标目前尚不清楚,但网络间谍活动似乎是攻击背后的动机。研究人员表示,威胁行为者一直以亚洲的受害者为目标。

赛门铁克的报告为在归因于 Clasiopa 的恶意活动中发现的恶意软件提供了一组哈希值。

妥协指标包括两个后门(Atharvan 和 Lilith)的哈希值以及威胁参与者在攻击中使用的工具。

如若转载,请注明出处:https://www.ozabc.com/hot/534987.html