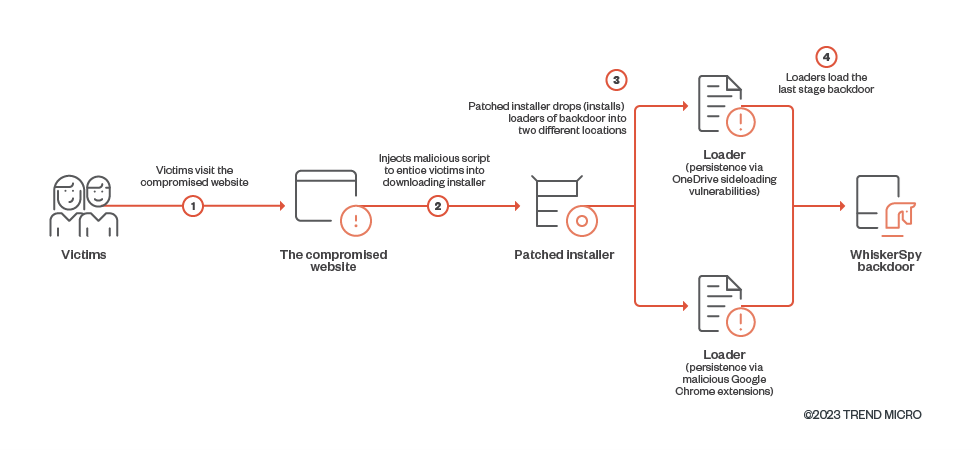

安全研究人员发现了一个名为 WhiskerSpy 的新后门程序,该后门程序被一个名为 Earth Kitsune 的相对较新的高级威胁行为者用于一项活动,该行为者以针对对朝鲜表现出兴趣的个人而闻名。

演员使用了一种久经考验的方法,从亲朝鲜网站的访问者中挑选受害者,这种策略被称为水坑攻击。

去年年底,网络安全公司趋势科技的研究人员发现了这项新操作,他们自 2019 年以来一直在跟踪 Earth Kitsune 活动。

水坑攻击

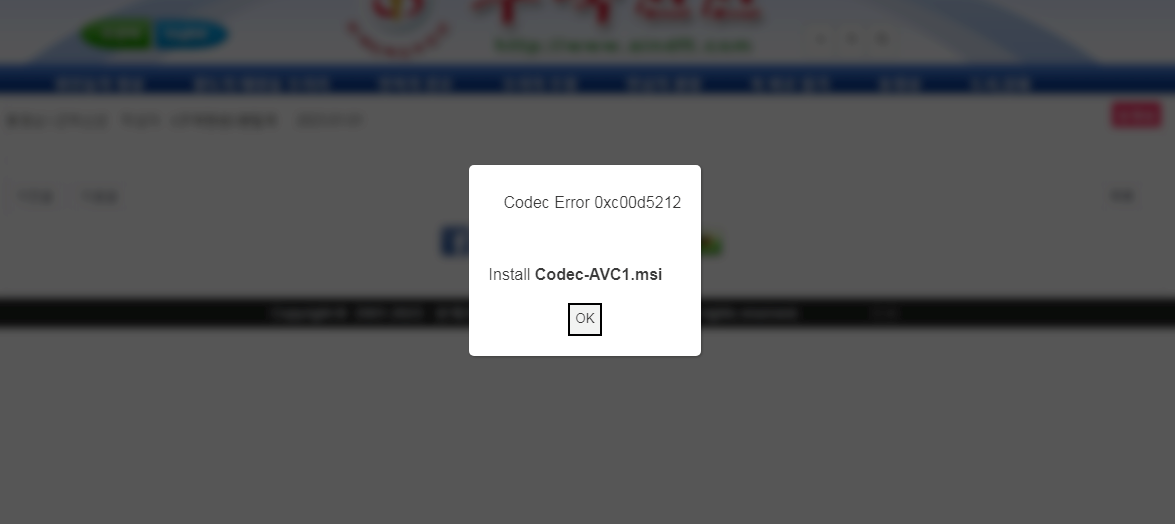

据趋势科技称,WhiskerSpy 是在访问者试图在网站上观看视频时发送的。攻击者破坏了网站并注入了恶意脚本,要求受害者安装视频编解码器以便媒体运行。

为了避免怀疑,攻击者修改了一个合法的编解码器安装程序,以便最终在受害者的系统上加载“一个以前看不见的后门”。

来源:Trrend Micro

研究人员表示,威胁行为者只针对 IP 地址来自中国沉阳的网站访问者;日本名古屋;和巴西。

巴西很可能只是为了测试使用 VPN 连接的水坑攻击,真正的目标是来自中国和日本这两个城市的游客。相关受害者将收到下面的虚假错误消息,提示他们安装编解码器以观看视频。

实际上,编解码器是一个 MSI 可执行文件,它安装在受害者的计算机 shellcode 上,触发一系列 PowerShell 命令,从而部署 WhiskerSpy 后门。

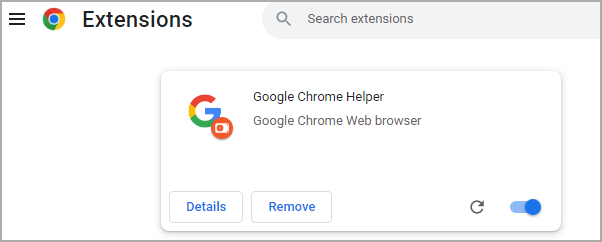

研究人员指出,Earth Kitsune 在此活动中使用的一种持久性技术滥用了 Google Chrome 中的本机消息传递主机,并安装了名为 Google Chrome Helper 的恶意 Google Chrome 扩展程序。

扩展的作用是允许每次浏览器启动时执行有效负载。

实现持久性的另一种方法是利用 OneDrive 侧载漏洞,该漏洞允许在 OneDrive 目录中放置恶意文件(伪造的“vcruntime140.dll”)。

WhiskerSpy 详细信息

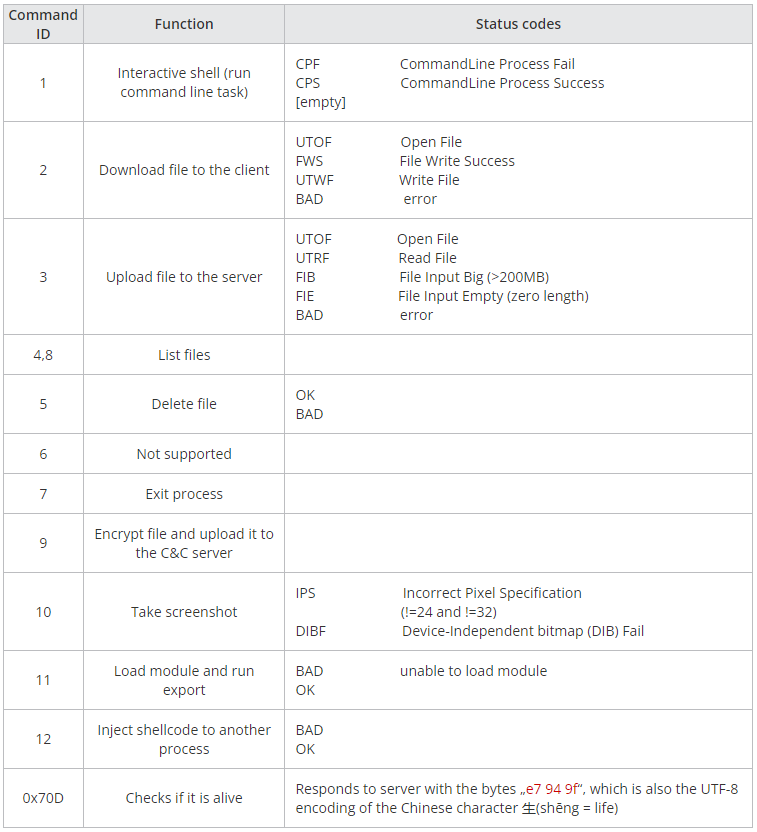

WhiskerSpy 是最新“Earth Kitsune”活动中使用的主要有效载荷,为远程操作员提供以下功能:

- 交互式外壳

- 下载文件

- 上传文件

- 删除文件

- 列出文件

- 截图

- 加载可执行文件并调用其导出

- 将 shellcode 注入进程

后门使用 16 字节的 AES 密钥与命令和控制 (C2) 服务器通信进行加密。

WhiskerSpy 定期连接到 C2 以更新其状态,服务器可能会响应恶意软件指令,例如执行 shell 命令、将代码注入另一个进程、泄露特定文件、截取屏幕截图。

趋势科技发现了早期版本的 WhiskerSpy,它使用 FTP 协议而不是 HTTP 进行 C2 通信。这个较旧的变体还会在执行时检查调试器的存在,并用适当的状态代码通知 C2。

需要注意的是,研究人员将这次水坑攻击归因于 Earth Kitsune 的信心中等,但作案手法和目标与之前与该组织相关的活动相似。

如若转载,请注明出处:https://www.ozabc.com/hot/534915.html