暴露在互联网上的WS_FTP服务器未针对最大严重漏洞打补丁,现在成为勒索软件攻击的目标。

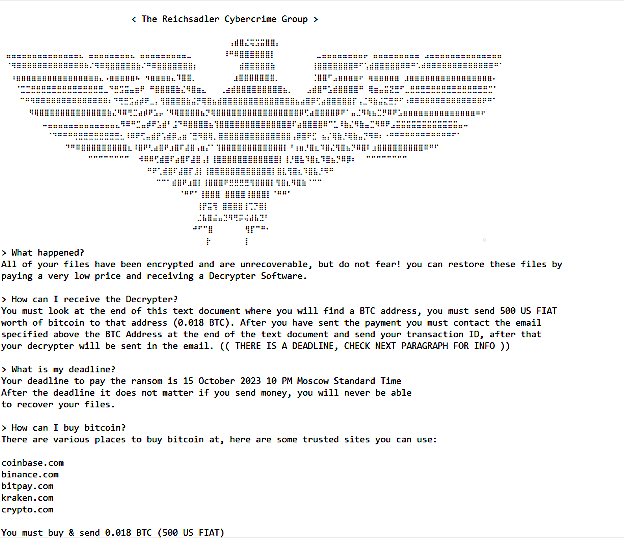

正如Sophos X-Ops事件响应人员最近观察到的那样,自称为Reichsadler网络犯罪集团的威胁参与者试图部署创建的勒索软件有效载荷,但没有成功。

使用LockBit 3.0构建器

于2022年9月被盗。

“勒索软件攻击者没等多久就滥用了最近报道的WS_FTP服务器软件中的漏洞,”Sophos X-Ops

说

.

“尽管Progress Software在2023年9月发布了针对该漏洞的修复程序,但并非所有服务器都打了补丁。Sophos X-Ops观察到通过未打补丁的服务部署勒索软件的尝试失败。”

攻击者试图使用开源软件

GodPotato

工具,允许在Windows客户端(Windows 8到Windows 11)和服务器(Windows server 2012到Windows server 2022)平台上权限升级到“NT AUTHORITY\SYSTEM”。

幸运的是,他们试图在受害者的系统上部署勒索软件的企图被挫败了,阻止了攻击者加密目标的数据。

尽管他们没能加密文件,但威胁者仍然要求在莫斯科标准时间10月15日之前支付500美元的赎金。

较低的赎金要求暗示,暴露于互联网和脆弱的WS_FTP服务器可能成为大规模自动攻击的目标,或者是缺乏经验的勒索软件操作。

& # 8203; as 跟踪;

cve - 2023 - 40044

该漏洞是由Ad Hoc传输模块中的。net反序列化漏洞引起的,该漏洞允许未经身份验证的攻击者通过HTTP请求远程执行底层操作系统上的命令。

9月27日,进步软件

发布的安全更新

解决严重的WS_FTP服务器漏洞,敦促管理员升级易受攻击的实例。

“我们建议升级到最高版本8.8.2。升级到打过补丁的版本,使用完整的安装程序,是解决这个问题的唯一方法。

发现WS_FTP漏洞的资产安全研究人员

发布了概念验证(PoC)漏洞利用代码

就在它被打了补丁几天之后。

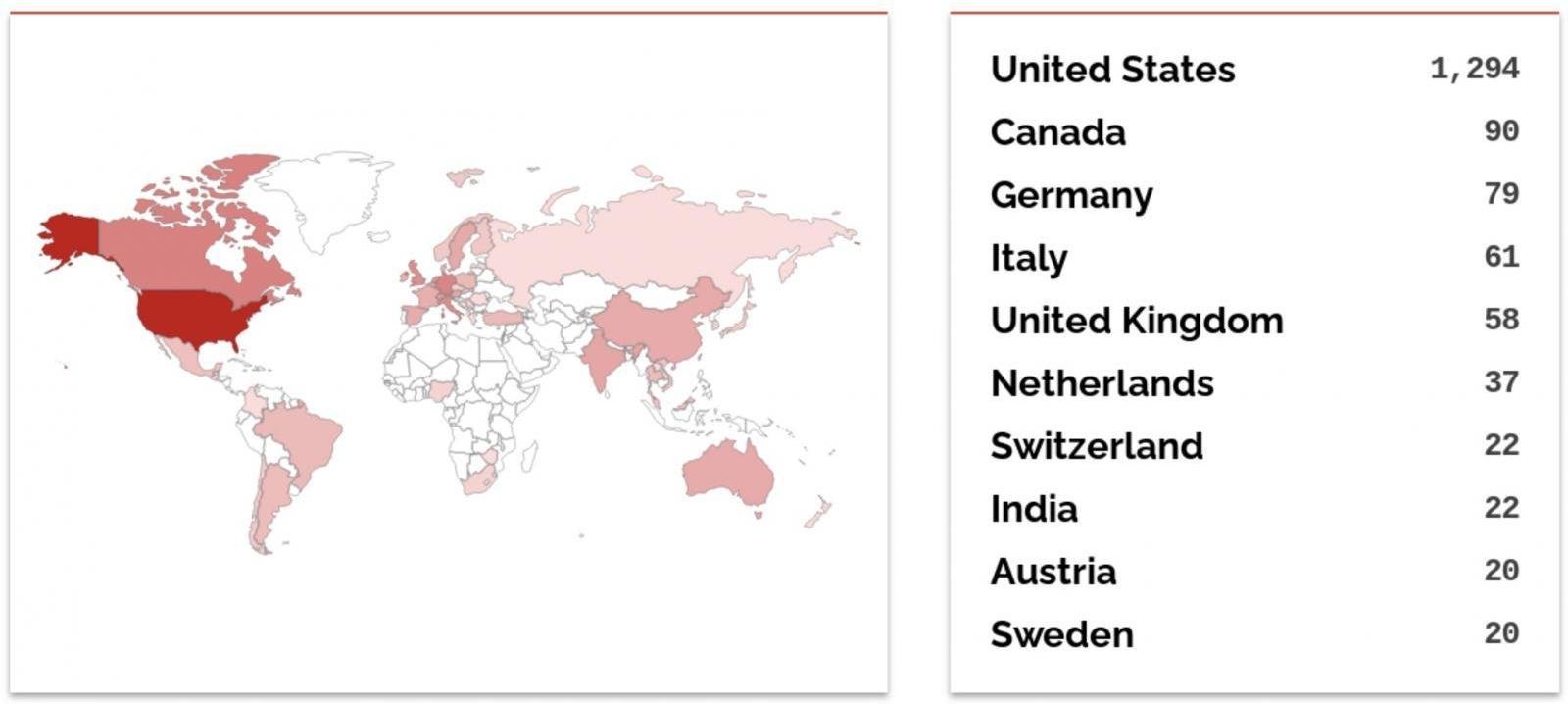

“从我们对WS_FTP的分析中,我们发现互联网上大约有2.9万台主机运行WS_FTP(并且它们的web服务器也暴露了,这是利用所必需的)。这些在线资产大多属于大型企业、政府和教育机构。”

网络安全公司Rapid7透露,攻击者从9月3日PoC漏洞发布当天就开始利用CVE-2023-40044漏洞。

“在所有观察到的实例中,流程执行链看起来都是一样的,这表明可能会大规模利用易受攻击的WS_FTP服务器。”

Rapid7警告

.

Shodan lists

近2000

运行WS_FTP服务器软件的暴露于互联网的设备,证实了Assetnote的最初估计。

不能立即给服务器打补丁的组织可以通过

禁用易受攻击的WS_FTP服务器Ad Hoc传输模块

.

卫生部门网络安全协调中心(HC3),美国卫生部的安全团队也

警告

医疗保健和公共卫生部门的组织上个月要求尽快修补他们的服务器。

Progress Software目前正在处理a

广泛的一系列数据盗窃攻击

该公司今年早些时候利用了MOVEit Transfer安全文件传输平台的一个零日漏洞。

这些攻击影响了2500多家组织和6400多万个人。

由Emsisoft估计

.

如若转载,请注明出处:https://www.ozabc.com/anquan/537054.html