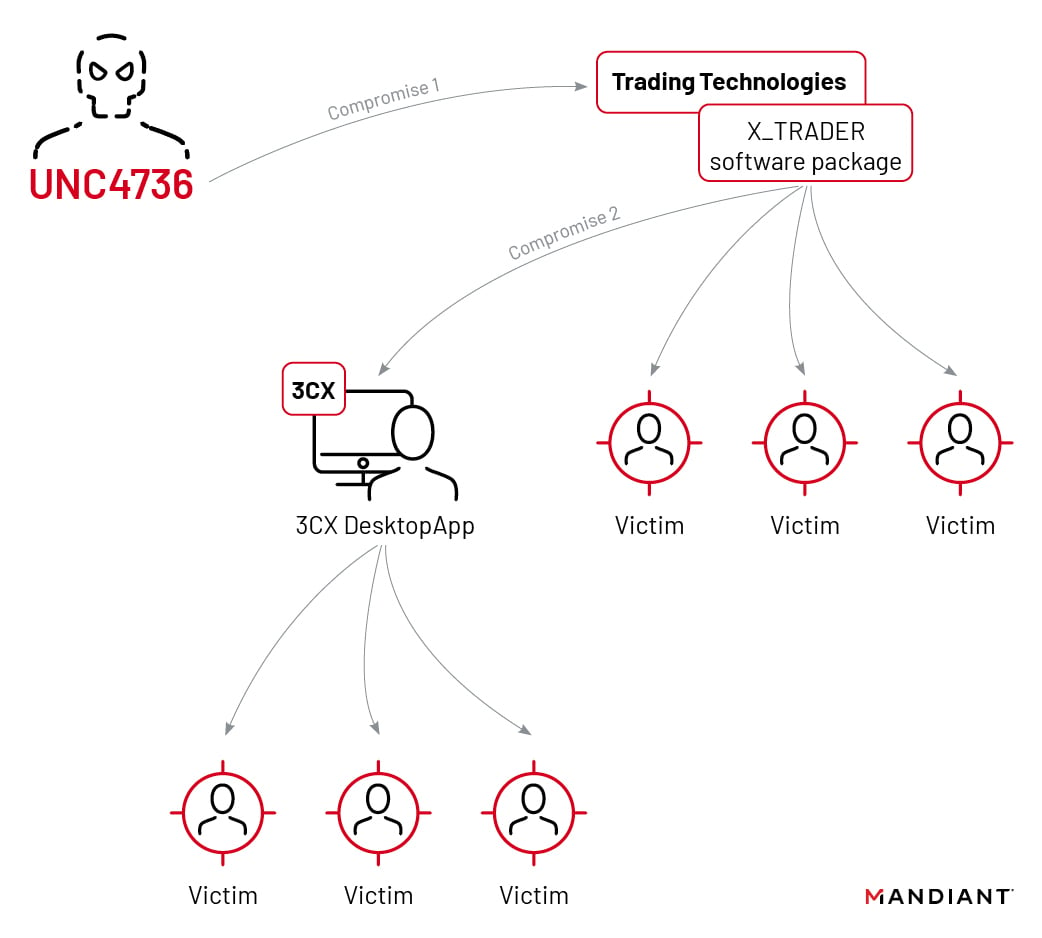

对上个月 3CX 供应链攻击的调查发现,这是由另一次供应链妥协引起的,疑似朝鲜攻击者破坏了股票交易自动化公司 Trading Technologies 的网站,以推动木马化软件构建。

Mandiant Consulting 首席技术官 Charles Carmakal 告诉 BleepingComputer:“我们怀疑有许多组织还不知道他们受到了威胁。”

“我们希望一旦我们得到这些信息,它将有助于加快公司确定他们受到威胁并控制他们的事件的过程。”

Trading Technologies 的 X_TRADER 软件的恶意安装程序下载并安装在员工的个人计算机上,部署了多阶段模块化后门 VEILEDSIGNAL,旨在执行 shellcode,将通信模块注入 Chrome、Firefox 或 Edge 进程,并自行终止。

据帮助 3CX 调查该事件的网络安全公司 Mandiant 称,攻击背后的威胁组织(追踪为 UNC4736)从员工的设备中窃取了公司凭据,并使用它们在 3CX 的网络中横向移动,最终破坏了 Windows 和 macOS 构建环境。

“在 Windows 构建环境中,攻击者部署了 TAXHAUL 启动器和 COLDCAT 下载器,它们通过对 IKEEXT 服务执行 DLL 劫持而持续存在,并以 LocalSystem 权限运行,”Mandiant说。

“macOS 构建服务器被 POOLRAT 后门破坏,使用 LaunchDaemons 作为持久性机制。”

该恶意软件通过合法的 Microsoft Windows 二进制文件旁加载 DLL 实现了持久性,这使其更难检测。

它还会在启动期间自动加载,允许攻击者通过互联网远程访问所有受感染的设备。

AppleJeus 行动的链接

Mandiant 表示,UNC4736 与AppleJeus 行动背后 出于经济动机的朝鲜拉撒路集团有关 [1、2、3 ] , Google 的威胁分析小组 ( TAG ) 也将其 与 www.tradingtechnologies[.] com 网站的妥协联系起来2022 年 3 月的一份报告。

基于基础设施重叠,该网络安全公司还将 UNC4736 与两个可疑的 APT43 恶意活动集群联系起来,分别跟踪为 UNC3782 和 UNC4469。

“我们确定 UNC4736 与基于特洛伊木马化 X_TRADER 应用程序的同一朝鲜运营商相关联,通过 TAG 博客中提到的同一受感染网站分发,”谷歌云 Mandiant 首席分析师 Fred Plan 告诉 BleepingComputer。

“这一点,再加上 TTP 的相似性,以及在其他基础设施上的重叠,让我们有信心相信这些运营商是捆绑在一起的。”

3CX 供应链攻击

3 月 29 日,在供应链攻击消息 浮出水面一天后,3CX 承认其基于 Electron 的桌面客户端 3CXDesktopApp 已被破坏以分发恶意软件

3CX 花了一周多的时间才对客户报告做出反应,称其软件已被多家网络安全公司认定为恶意软件,包括 CrowdStrike、ESET、Palo Alto Networks、SentinelOne 和 SonicWall。

该公司首席执行官 Nick Galea 在攻击事件披露后也表示,3CX 桌面客户端使用的 ffmpeg 二进制文件可能是最初的入侵媒介。不过,FFmpeg 否认了 Galea 的指控,称其仅提供未被泄露的源代码。

3CX 建议客户从所有 Windows 和 macOS 设备上卸载其 Electron 桌面客户端(可在此处 找到批量卸载脚本 ),并立即切换到提供类似功能的渐进式 Web 应用程序 (PWA) Web 客户端应用程序。

针对 3CX 的披露,一组安全研究人员 创建了 一个基于 Web 的工具,以帮助该公司的客户确定 他们的 IP 地址是否可能受到 2023 年 3 月的供应链攻击的影响。

据该公司官方网站称,3CX 电话系统每天有超过 1200 万用户,并被全球超过 600,000 家企业使用,包括美国运通、可口可乐、麦当劳、法国航空公司、宜家、英国的国民健康服务和多家汽车制造商。

“确定的软件供应链妥协是我们所知道的第一个导致额外软件供应链妥协的事件,”Mandiant 说。

“它显示了这种妥协的潜在影响,特别是当威胁行为者可以像本次调查中所证明的那样连锁入侵时。”

更新:添加了指向 3CX 事件更新的链接。

如若转载,请注明出处:https://www.ozabc.com/ruanjian/535631.html